Configurando inspeção SSL/TLS no Netdeep Secure

O SSL/TLS é um protocolo de rede projetado para oferecer segurança adicional a outros protocolos usando criptografia. É comumente usado em HTTPS para proteger o tráfego Web, mas o recente uso de HTTPS por malwares tornou os recursos de inspeção SSL um componente essencial na estratégia de segurança cibernética de uma organização.

O HyperText Transfer Protocol Secure (HTTPS) é uma versão segura do protocolo HTTP básico. Ao navegar na internet, qualquer página que tenha o ícone de cadeado na barra de endereço está usando HTTPS para se comunicar entre o computador que solicita a página e o servidor onde ela está armazenada.

HTTPS usa o protocolo Transport Layer Security (TLS) – anteriormente conhecido como Secure Sockets Layer (SSL) – para adicionar segurança ao HTTP. Com SSL/TLS, HTTPS é capaz de verificar a identidade do servidor web e criptografar todo o tráfego que flui entre o cliente e o servidor.

Com a conexão estabelecida, o tráfego HTTP é enviado através deste túnel, criptografando-o e incorporando-o na seção de dados dos pacotes SSL/TLS. Em seu destino, o outro computador descriptografa os dados e os processa com base no protocolo HTTP.

Para que isso seja possível, o cliente e o servidor precisam ter uma chave secreta compartilhada para criptografia. O SSL/TLS cria isso usando um protocolo de handshake onde o cliente e o servidor concordam com os parâmetros a serem usados e compartilham uma chave secreta usando criptografia de chave pública ou assimétrica para protegê-lo de espionagem.

A necessidade de inspeção SSL/TLS

O uso de SSL/TLS em HTTPS oferece segurança para o tráfego Web que contém informações confidenciais. Embora isso seja valioso para a privacidade do usuário, também é útil para os cibercriminosos. Malwares estão usando cada vez mais HTTPS para ocultar atividades de C&C (Command and Control).

A inspeção SSL/TLS envolve a execução de uma interceptação do tipo MitM (Man-in-the-Middle) em conexões que entram ou saem da rede de uma organização. Isso permite que a o tráfego seja inspecionado em busca de conteúdo malicioso.

Benefícios da inspeção HTTPS

A inspeção HTTPS oferece vários benefícios de segurança e desempenho de rede, incluindo:

-

Melhor identificação de aplicativos: Descriptografar o tráfego HTTPS permite que uma organização identifique os aplicativos usando a conexão e aplique políticas de roteamento e segurança específicas para cada um deles.

-

Aplicação de filtragem de URL: A inspeção do tráfego HTTPS permite que uma organização bloqueie o tráfego para sites inseguros ou inadequados.

-

Filtragem de conteúdo malicioso: A inspeção HTTPS permite que soluções de segurança cibernética verifiquem conteúdo malicioso. O conteúdo pode ser testado em uma sandbox e o conteúdo malicioso pode ser removido de arquivos usando tecnologias de desarme e reconstrução de conteúdo (CDR).

Configurando a Inspeção SSL/TLS no Netdeep Secure Firewall

Essa configuração é feita no módulo de Proxy Web.

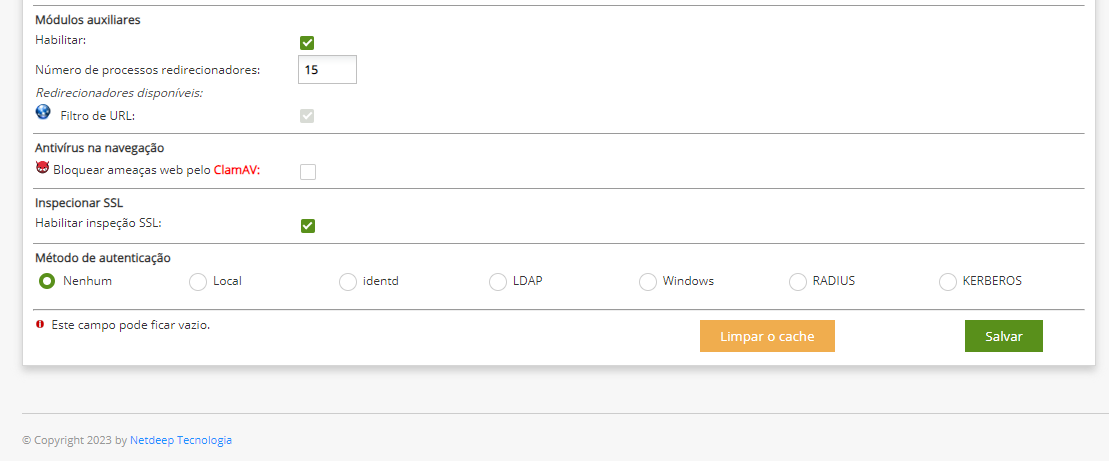

1. Para habilitar a inspeção SSL no proxy vá em Serviços > Proxy Web e vá até o final da página e em “Inspecionar SSL” habilite o campo “Habilitar inspeção SSL”. Agora clique no botão “Salvar” para reiniciar o serviço com a inspeção SSL ativa.

OBS: vale ressaltar que após habilitar este campo TODAS as máquinas que utilizam proxy vão precisa instalar o certificado para o funcionamento correto.

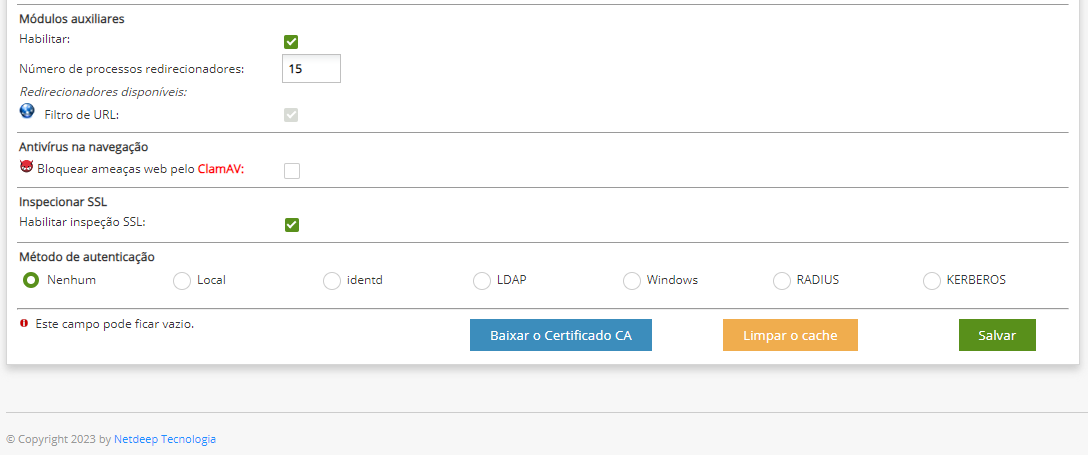

2. Após a página ser carregada vá até o final da página novamente e clique no botão “Baixar o Certificado CA” para realizar o download do certificado.

Instalando o certificado nas estações

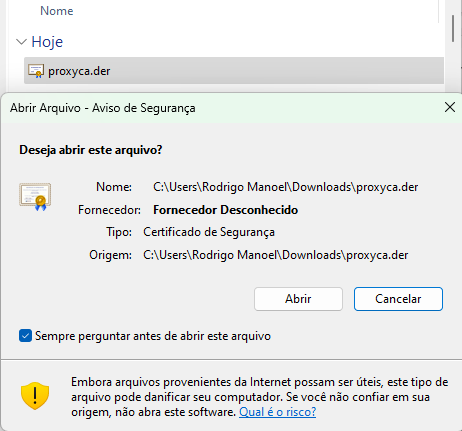

1. Após o download do certificado é necessário instalá-lo em todas as máquinas que irão usar o Netdeep Secure como Proxy.

Vá na pasta onde você baixou o arquivo do certificado e dê um duplo clique no arquivo e em seguida clique no botão “Abrir”.

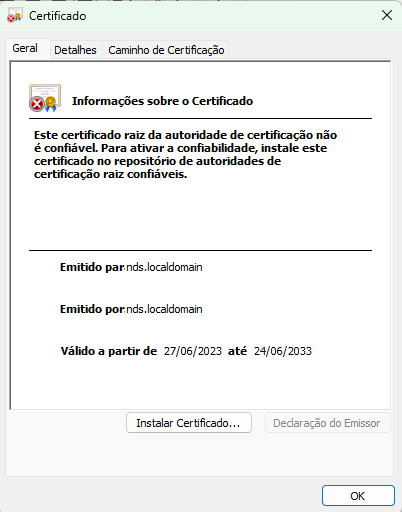

2. Ele irá exibir as informações do certificado, clique no botão “Instalar Certificado…”

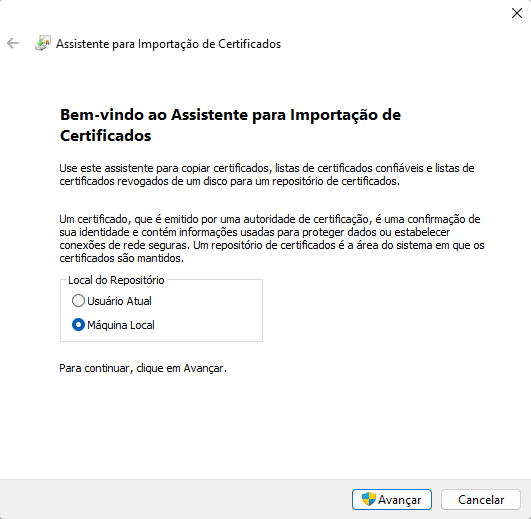

3. Agora selecione a opção “Máquina Local” e clique em “Avançar”.

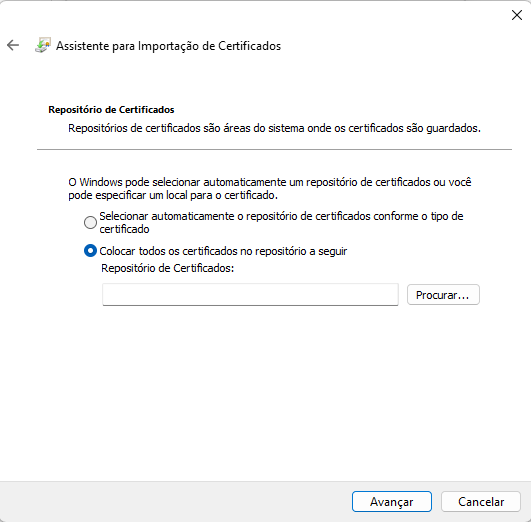

4. Agora selecione a opção “Colocar todos os certificados no repositório a seguir” e clique no botão “Procurar…”.

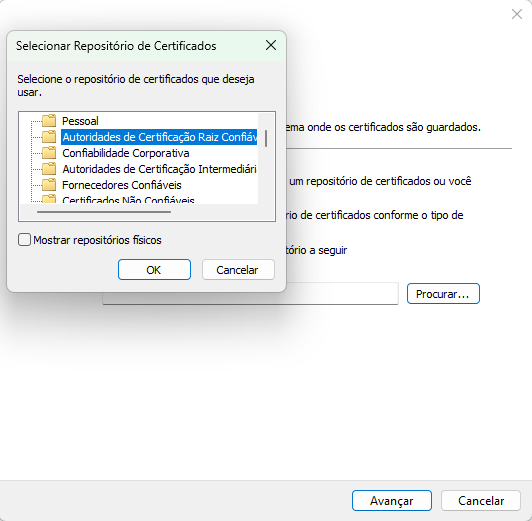

5. Agora selecione “Autoridade de Certificação Raiz Confiáveis” e clique no botão “OK”.

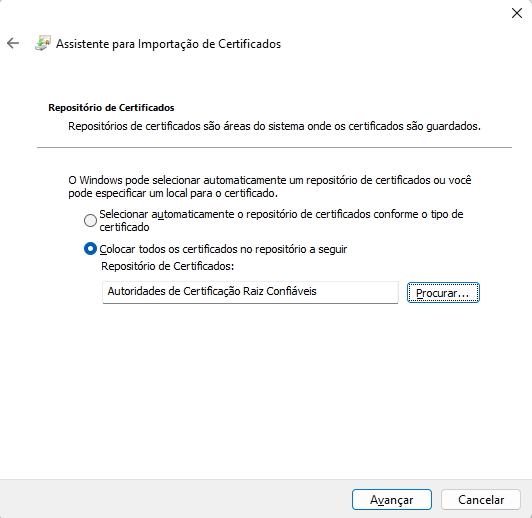

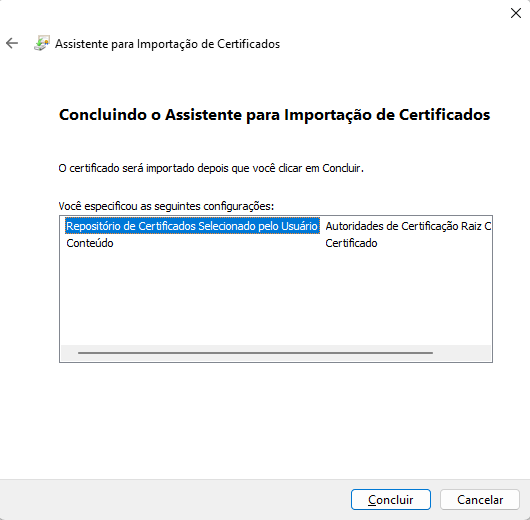

6. Com o repositório “Autoridades de Certificação Raiz Confiáveis” selecionado, clique no botão “Avançar”.

7. Agora clique no botão “Concluir” para iniciar a instalação do certificado na máquina local.

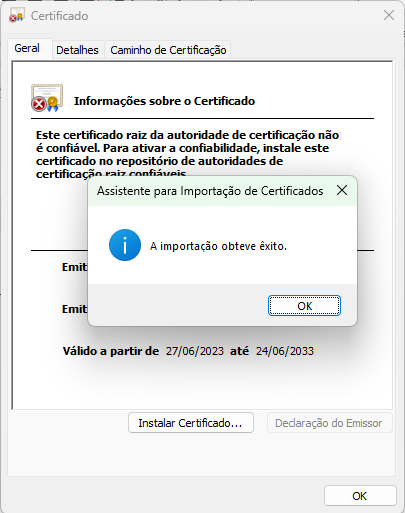

8. Ele deverá exibir a opção que a importação obteve êxito.

9. Agora ao tentar acessar um site HTTPS que está sendo bloqueado pelo Filtro de URL ele irá exibir a página de bloqueio conforme abaixo:

OBS: Existe a opção de instalar o certificado via GPO do Windows Server para todos os usuários que estiverem dentro de um domínio Active Directory. Para fazer isso basta seguir a documentação do link abaixo:

Importante!

Você pode bloquear aplicativos conhecidos sem precisar lidar com inspeção SSL. O Netdeep Secure também tem DPI (Inspeção Profunda de Pacotes). Através de outros mecanismos o firewall inspeciona a camada 7 e reconhece centenas de aplicativos. Para fazer isso você vai usar o módulo de firewall, assim não precisará lidar com certificados.

Saiba mais aqui.

Este artigo foi lido 1797 vezes!

Deixe o seu comentário