Bug na virtualização de drives de disquete coloca em risco sistemas de virtualização

Quem usa o QEMU ou outros sistemas de virtualização que usam código dele (como o Xen e o KVM), incluindo vários serviços populares de servidores virtuais na nuvem, precisa ficar atento à atualização para corrigir a vulnerabilidade que foi batizada de VENOM, cuja criticidade é bastante alta: ela permite que um processo rodando em uma máquina virtual escape dela e passe a controlar recursos no servidor ou em outras máquinas virtuais hospedadas nele.

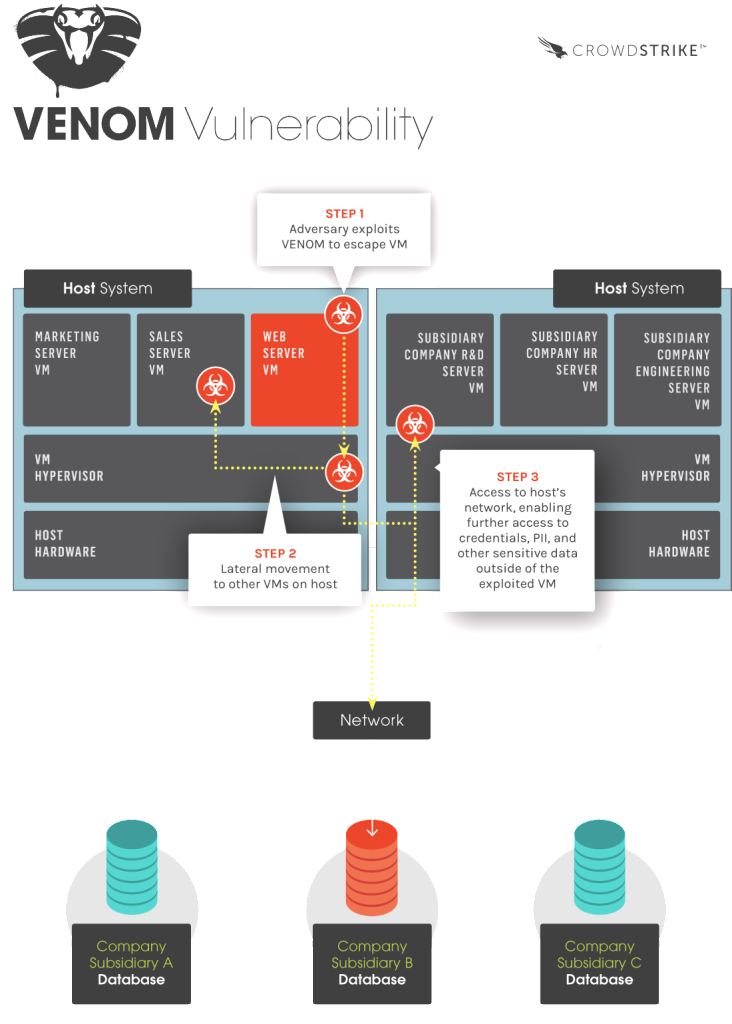

Uma maneira simples de explorar esta vulnerabilidade é um atacante comprar espaço em um provedor de hospedagem em nuvem. De lá, ele pode usar a vulnerabilidade para escapar da VM que ele está rodando e se mover lateralmente entre as outras VMs do servidor anfitrião. O invasor pode então ser capaz de acessar a rede local e chegar a dados sensíveis armazenados lá. O bug foi descoberto por Jason Geffner, pesquisador sênior de segurança da CrowdStrike.

Embora as unidades de disquete já sejam irremediavelmente obsoletas, o código que está no coração desta vulnerabilidade está presente em muitos lugares.

Amazon, um dos maiores provedores de serviços de nuvem, disse que seus sistemas não são vulneráveis ao bug VENOM.

“Estamos cientes do CVE-2015-3456, problema de segurança atribuído ao QEMU, também conhecido como ‘VENOM,” o seu impacto em várias plataformas virtualizadas. Entretanto, não há nenhum risco aos dados dos clientes AWS ou instâncias instaladas”, foi a resposta (tradução livre) da equipe da Amazon, que usa Xen em seu serviço AWS.

Segue abaixo um diagrama da vulnerabilidade:

Como me proteger?

Fale com o seu provedor de serviços o mais cedo possível se você estiver executando sistemas sob Xen, KVM ou QEMU. Já foram publicados patches para o KVM, Xen e QEMU. Até o momento, não existem exploits conhecidos para a vulnerabilidade, ou seja, este não é um 0-day, mas desde que o código esteja disponível abertamente, será fácil para os atacantes fazer engenharia reversa da vulnerabilidade e chegar a um exploit. Você precisa resolver isso rapidamente – um bom inventário de sua infra-estrutura virtualizada ajuda muito!

Mais informações:

news.softpedia.com

11-Year-Old Bug in Virtual Floppy Drive Code Allows Escape from Virtual Machines – Softpedia

Este artigo foi lido 3445 vezes!

Deixe o seu comentário