As táticas psicológicas por trás dos ataques de Ransomware

Nos últimos anos, os ataques de Ransomware têm se tornado cada vez mais frequentes e alarmantes. Cibercriminosos vêm aperfeiçoando técnicas complexas para explorar vulnerabilidades de indivíduos e organizações. Esses ataques envolvem a criptografia de arquivos ou o bloqueio de acesso aos dispositivos das vítimas, exigindo um resgate para restaurar o acesso. Este tipo de crime cibernético evoluiu para uma indústria multimilionária, fundamentada em uma rede intricada de táticas psicológicas que exploram as emoções humanas.

1. Criação de situações de urgência e alarme

Uma das primeiras estratégias psicológicas utilizadas em ataques de Ransomware é a criação de um cenário de urgência extrema. Ao usar uma isca, conhecida como “Phishing”, os atacantes disfarçam seu software malicioso como arquivos, e-mails ou links aparentemente legítimos.

Quando um usuário interage com o arquivo infectado, o Ransomware é ativado. Em algumas situações, os criminosos roubam credenciais de acesso a um serviço de e-mail e a partir daí iniciam outros ataques para obter outro tipo de acesso e assim finalmente instalar o Ransomware.

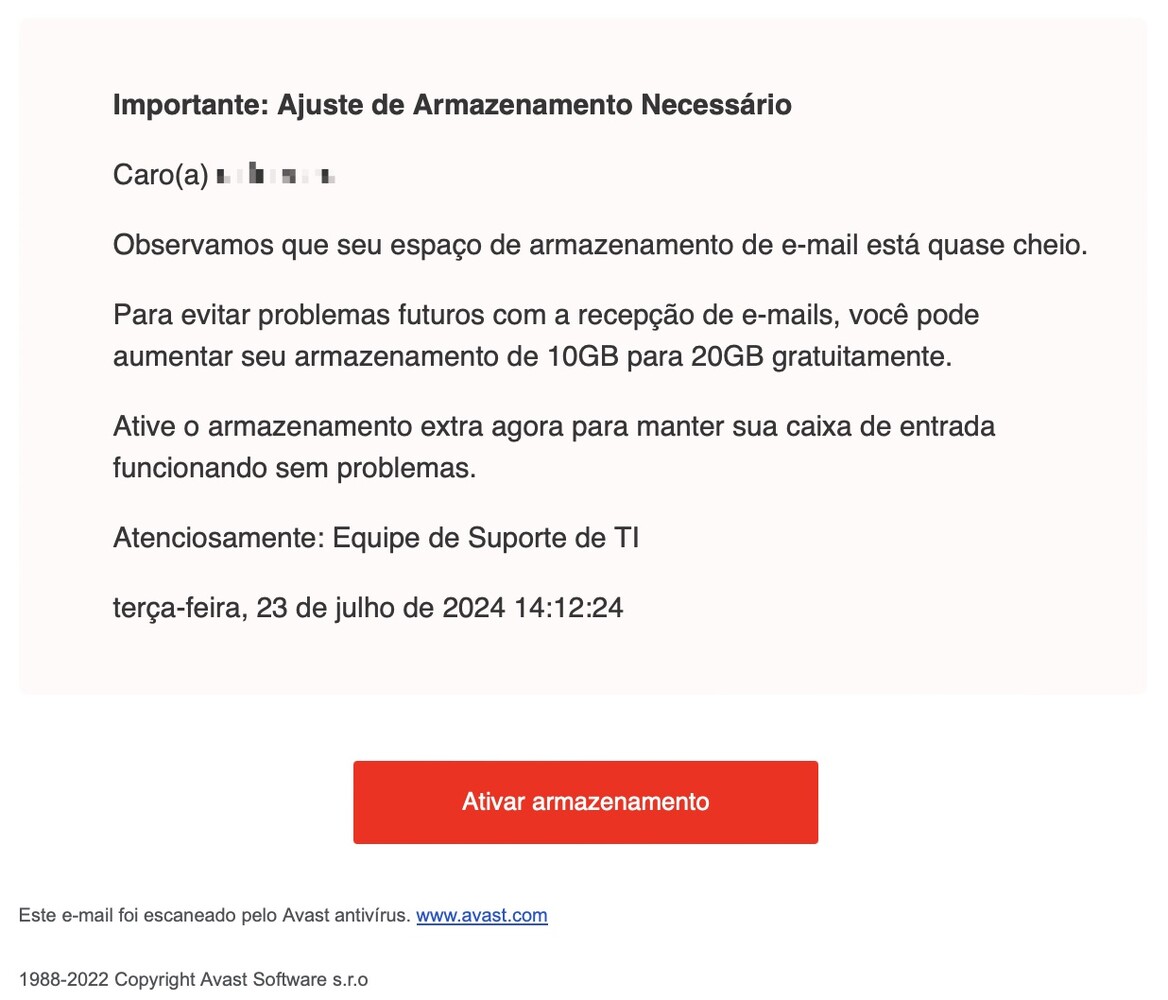

Exemplo de mensagem de Phishing enviada por e-mail.

Exemplo de mensagem de Phishing enviada por e-mail.

Uma vez instalado, o Ransomware criptografa todos os principais dados obtidos naquele dispositivo:

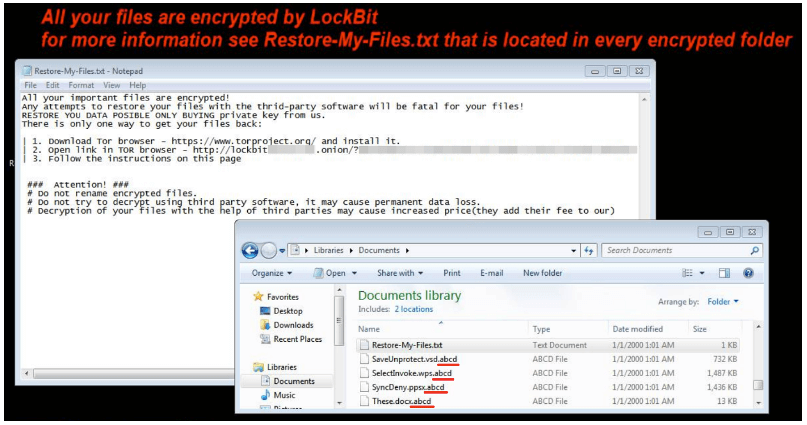

Exemplo de computador com os dados criptografados

Exemplo de computador com os dados criptografados

Assim se inicia uma corrida contra o tempo para o pagamento do resgate antes que os dados sejam permanentemente perdidos ou expostos.

Mensagem de aviso do Ransomware LockBit.

Mensagem de aviso do Ransomware LockBit.

Esta tática se aproveita da ansiedade e o medo de que informações valiosas ou pessoais sejam comprometidas.

2. Uso da vergonha e constrangimento

Outra tática psicológica comum é a ameaça de divulgação de informações confidenciais ou comprometedoras, caso o resgate não seja pago.

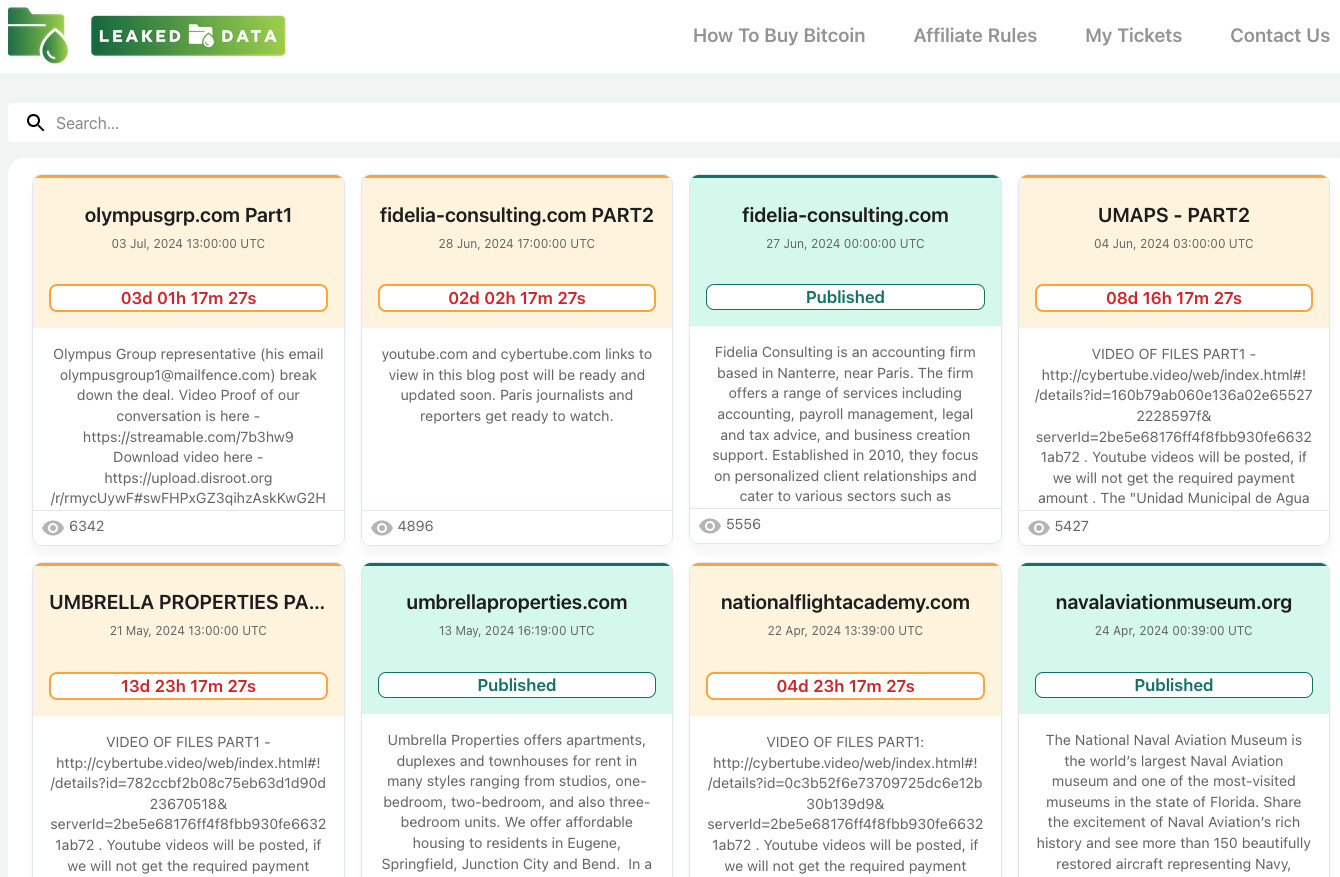

Os criminosos são organizados em grupos e criam portais na Darkweb para expor as suas atividades.

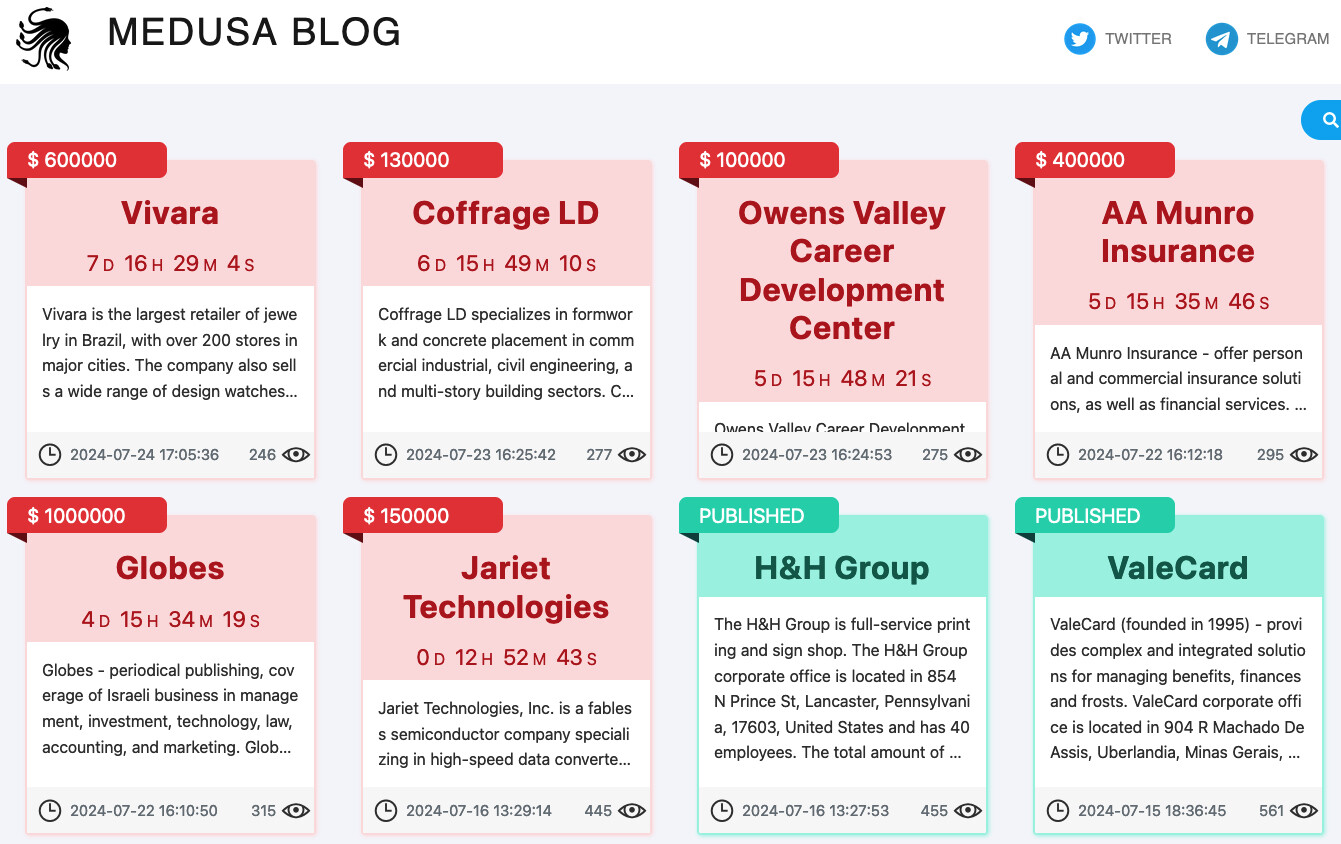

Blog do grupo Medusa na Dark Web em que expõe os dados de suas vítimas

Blog do grupo Medusa na Dark Web em que expõe os dados de suas vítimas

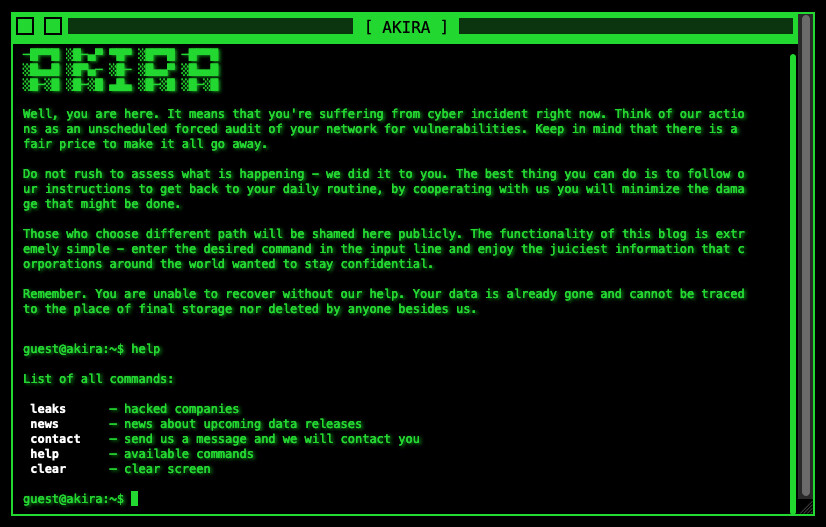

Site do grupo Akira na Darkweb

Site do grupo Akira na Darkweb

Site do grupo Dispossessor

Site do grupo Dispossessor

Essa abordagem explora o medo do julgamento social, comercial e dos danos à reputação da vítima, que geralmente são empresas e podem perder clientes, negócios.

Dependendo da gravidade do incidente, a vítima está com seus sistemas parados e tentando recuperar seus backups ou teve uma grande quantidade de dados confidenciais vazados.

Ninguém quer fazer negócios com uma empresa que não consegue garantir a segurança de seus dados, não é mesmo?

Portanto, as vítimas podem estar dispostas a pagar grandes somas de dinheiro para evitar consequências pessoais, profissionais ou comerciais, sucumbindo à pressão exercida pelos atacantes.

3. Sensação de isolamento e desamparo

Os cibercriminosos também empregam táticas que geram uma sensação de isolamento e desamparo. Ao criptografar arquivos ou bloquear o acesso aos dispositivos, as vítimas são deixadas em um estado de impotência, o que intensifica a ansiedade e o desespero.

Este sentimento de vulnerabilidade aumenta a probabilidade de que as vítimas atendam às demandas dos atacantes na tentativa de recuperar o controle sobre seus dados.

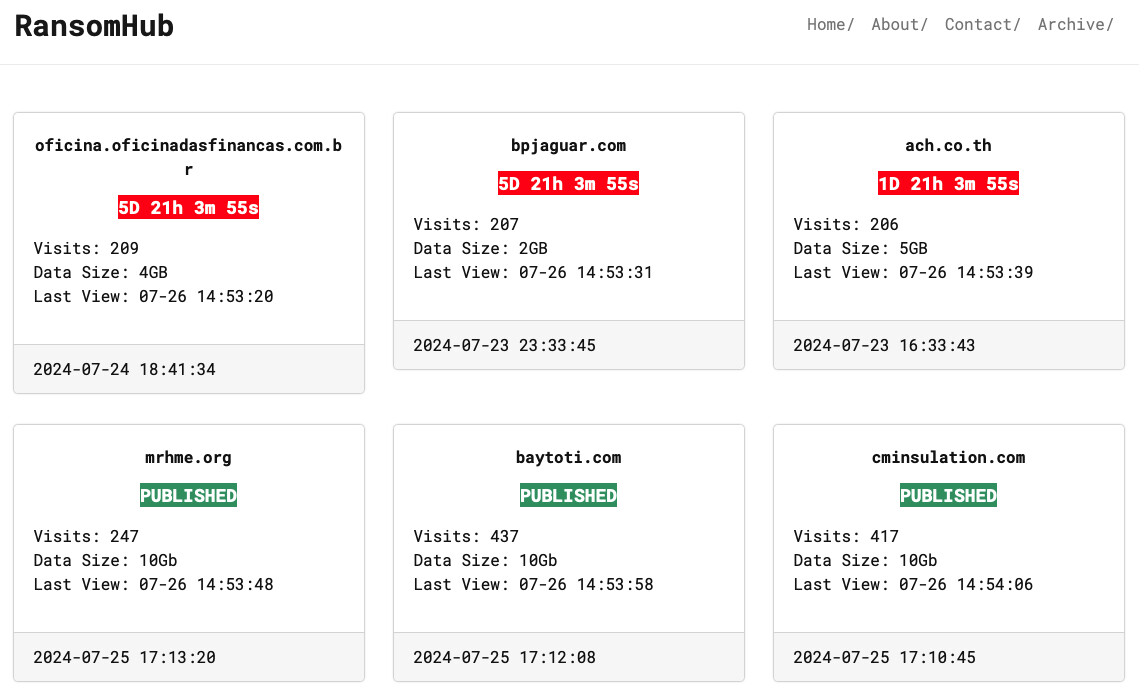

Os criminosos geralmente colocam um cronômetro com ameaças:

Blog do grupo RansomHub na Darkweb com um cronômetro ameaçando suas vítimas

Blog do grupo RansomHub na Darkweb com um cronômetro ameaçando suas vítimas

Juntamente com os ataques que estão com a negociação em andamento eles expõem também os dados das vítimas que decidiram não pagar o resgate.

Postagem do grupo RansomHub expondo uma parte dos dados de uma vítima.

Postagem do grupo RansomHub expondo uma parte dos dados de uma vítima.

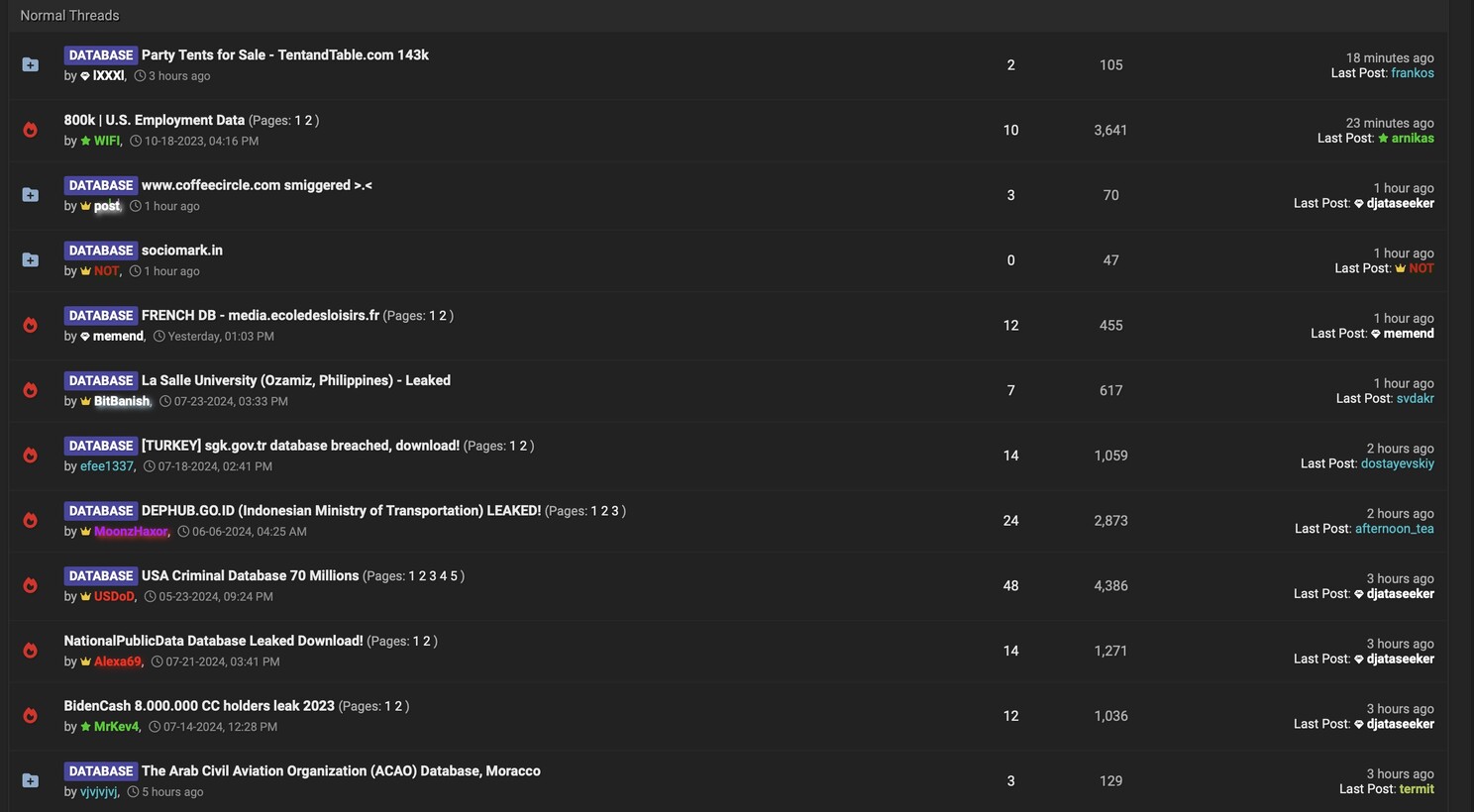

Isso gera uma grande pressão. Uma parte dos dados são vazados e outra parte eles vendem em fóruns na Darkweb:

Fórum na Darkweb de venda de base de dados vazadas

Fórum na Darkweb de venda de base de dados vazadas

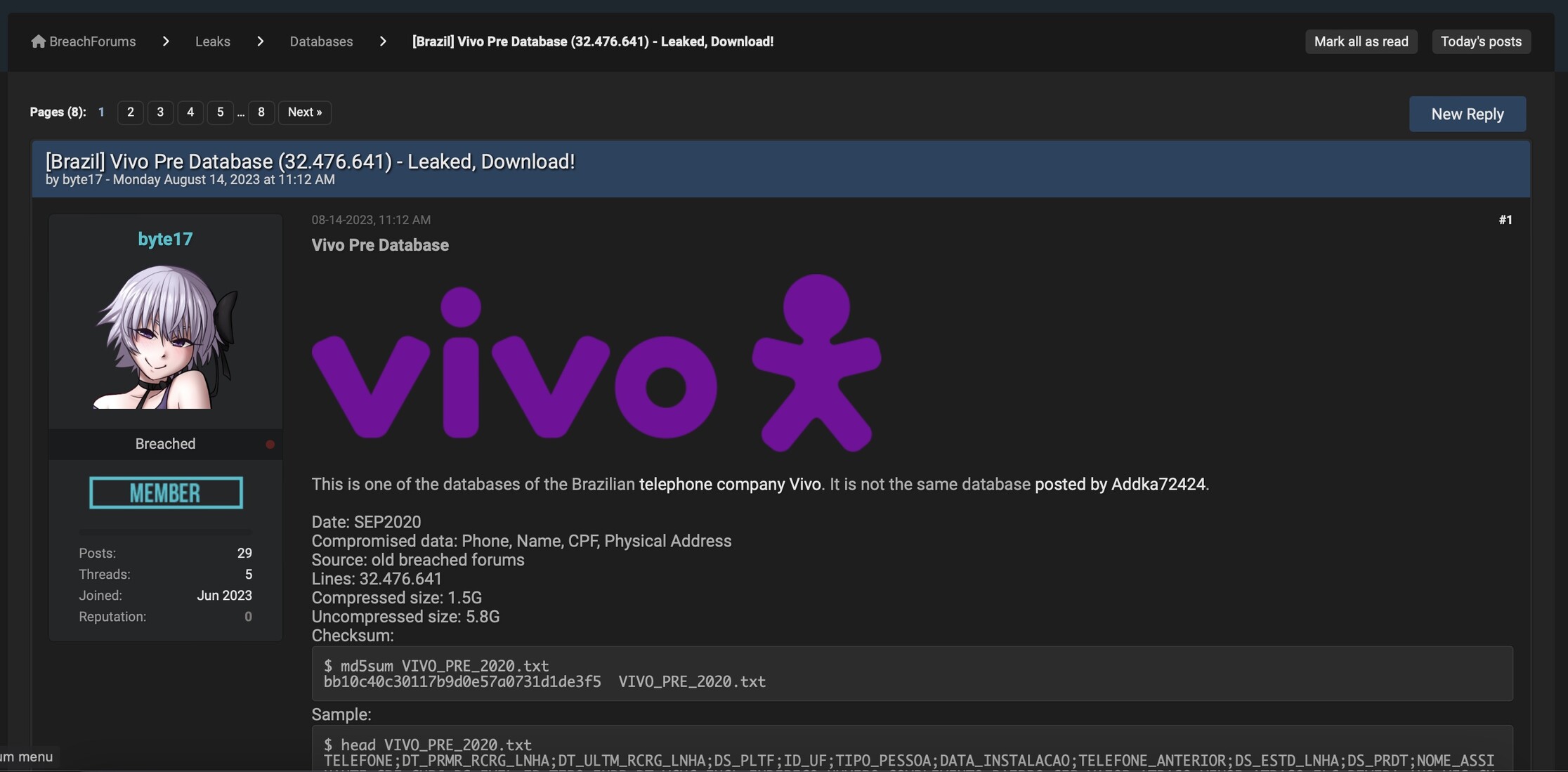

Postagem de um criminoso no fórum vendendo uma base de dados

Postagem de um criminoso no fórum vendendo uma base de dados

Neste momento, perguntas começam a aparecer e precisam ser respondidas com urgência:

- Qual o plano para recuperação? Pagar ou não o resgate?

- Qual ou quais foram as vulnerabilidades exploradas pelos criminosos?

- Qual a garantia que os criminosos aindam não possuem acessos escondidos (backdoors) em seus sistemas?

- Quanto tempo a empresa ainda pode esperar para recuperar os backups?

- Qual a quantidade de dados foi roubada?

- Devo informar as autoridades sobre o incidente?

- Se os dados roubados se tornarem públicos, qual o impacto para a empresa e também para os seus os clientes, fornecedores, parceiros e demais pessoas físicas ou jurídicas?

É uma baita dor de cabeça!

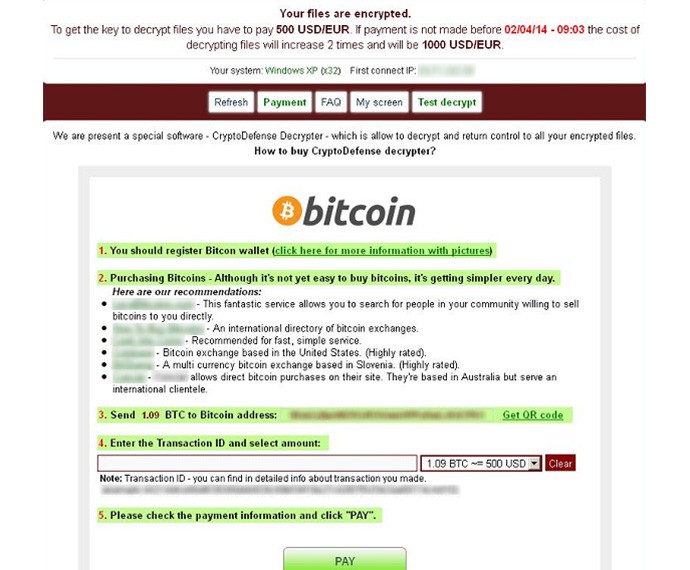

4. Limitação das opções de pagamento

Para maximizar o impacto psicológico, os atacantes geralmente oferecem opções limitadas de pagamento, frequentemente exigindo criptomoedas como Bitcoin.

Essas moedas são conhecidas por seu “anonimato” e dificuldade de rastreamento, o que dificulta as investigações e aumenta a pressão para que o pagamento seja feito rapidamente.

Exemplo de tela de pagamento

Exemplo de tela de pagamento

A dificuldade de reverter ou recuperar transações de criptomoedas torna essa tática ainda mais eficaz.

5. Ofertas de descontos e incentivos por tempo limitado

Finalmente, os cibercriminosos utilizam a tática de oferecer descontos e incentivos por tempo limitado para manipular o desejo das vítimas por uma resolução rápida.

Reduzindo o valor do resgate para pagamentos feitos dentro de um prazo específico ou oferecendo ferramentas de descriptografia como bônus, os atacantes criam um senso de urgência.

Essa abordagem explora as tendências impulsivas de tomada de decisão, empurrando as vítimas a agirem rapidamente sem considerar todas as alternativas.

6. Prevenir é melhor que remediar

Ninguém quer chegar em uma segunda-feira em sua empresa e ver a empresa paralisada pois teve seus dados sequestrados.

É bem óbvio dizer isso, mas o melhor caminho sempre é a prevenção.

Atendemos diariamente ocorrências deste tipo de ataque em nossa central de atendimento. Na maioria dos casos, o cliente está em desespero necessitando da restauração urgente dos dados, sem se preocupar com a origem do ataque e de uma futura proteção.

Enfim, a cada dia aparecem mais notícias de empresas sendo extorquidas por criminosos virtuais.

Sei que já existe muita informação publicada sobre isso, mas observo que são informações oportunistas, baseadas em vendas de produtos, aproveitando-se do desespero do cliente.

Quanto a isto, tenho uma visão conservadora: SEGURANÇA NÃO PODE SER SIMPLESMENTE BASEADA EM PRODUTO OU TECNOLOGIA!

Você não deve se sentir seguro porque usa um produto bem conhecido ou bem posicionado no Gartner. Este é o maior erro de muitos CEOs, CTOs, CISOs, etc.

SEGURANÇA ENVOLVE NÃO APENAS TECNOLOGIA, MAS TAMBÉM PROCESSOS E PESSOAS.

É necessário estar atento a isto e montar um plano bem elaborado para prevenção, monitoramento, detecção, resposta e recuperação de incidentes.

7. Para saber mais

- 10 passos para se proteger contra ransomware: https://www.netdeep.com.br/blog/10-passos-para-se-proteger-contra-ransomware/

- Como responder a um incidente de ransomware: https://www.netdeep.com.br/blog/ransomware-responder-incidente/

Este artigo foi lido 1292 vezes!

Deixe o seu comentário