Instaladores maliciosos do KMSPico podem roubar seus dados e suas criptomoedas

Criminosos estão distribuindo instaladores KMSpico alterados para infectar dispositivos Windows com malware que rouba dados e também carteiras de criptomoedas.

Essa atividade foi identificada por pesquisadores da Red Canary, que alertam que piratear software para economizar nos custos de licenciamento não vale o risco.

KMSPico é um popular ativador de produto do Microsoft Windows e Office que emula um servidor Windows Key Management Services (KMS) para ativar licenças de forma fraudulenta. Literalmente um “crack”. Um dos mais comuns em uso do Brasil.

De acordo com o Red Canary, muitos departamentos de TI que usam o KMSPico em vez de licenças de software legítimas da Microsoft são muito maiores do que se poderia esperar.

Ativadores de produtos contaminados com malware

O KMSPico é comumente distribuído por meio de softwares piratas e sites de cracks que envolvem a ferramenta em instaladores contendo adware e malware.

Como você pode ver abaixo, existem vários sites criados para distribuir o KMSPico, todos alegando ser o site oficial:

Um instalador KMSPico malicioso analisado pela RedCanary vem em um executável de extração automática como 7-Zip e contém um emulador de servidor KMS real e Cryptbot .

O usuário é infectado clicando em um dos links maliciosos e baixa o KMSPico, Cryptbot ou outro malware sem o KMSPico.

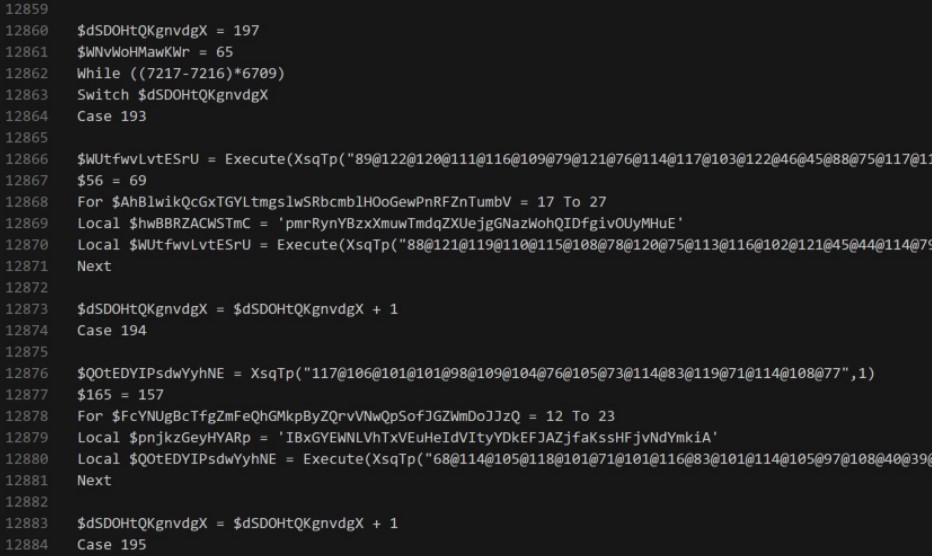

O malware é encapsulado pelo empacotador CypherIT que ofusca o instalador para evitar que seja detectado pelo software de segurança. Este instalador então inicia um script que também é fortemente ofuscado, que é capaz de detectar sandboxes e emulação de antivírus, portanto não será executado quando executado nos dispositivos do pesquisador.

Fonte: Red Canary

Além disso, o Cryptobot verifica a presença de “% APPDATA% \ Ramson” e executa sua rotina de auto-exclusão se a pasta existir para evitar a reinfecção.

A injeção de bytes do Cryptbot na memória ocorre por meio do método de esvaziamento do processo, enquanto os recursos operacionais do malware se sobrepõem aos resultados de pesquisas anteriores.

Em resumo, o Cryptbot é capaz de coletar dados confidenciais dos seguintes aplicativos:

- Atomic cryptocurrency wallet

- Avast Secure web browser

- Brave browser

- Ledger Live cryptocurrency wallet

- Opera Web Browser

- Waves Client and Exchange cryptocurrency applications

- Coinomi cryptocurrency wallet

- Google Chrome web browser

- Jaxx Liberty cryptocurrency wallet

- Electron Cash cryptocurrency wallet

- Electrum cryptocurrency wallet

- Exodus cryptocurrency wallet

- Monero cryptocurrency wallet

- MultiBitHD cryptocurrency wallet

- Mozilla Firefox web browser

- CCleaner web browser

- Vivaldi web browser

Como a operação do Cryptbot não depende da existência de binários não criptografados no disco, detectá-lo só é possível monitorando o comportamento malicioso, como execução de comando do PowerShell ou comunicação de rede externa.

Em resumo, se você pensou que o KSMPico é uma maneira inteligente de economizar em custos de licenciamento desnecessários, o que foi dito acima ilustra porque é uma má idéia.

A realidade é que a perda de receita devido à resposta a incidentes, ataques de ransomware e roubo de criptomoeda da instalação de software pirata pode ser maior do que o custo das licenças reais do Windows e do Office.

Fonte: Bleeping Computer

Este artigo foi lido 18960 vezes!

Deixe o seu comentário