Configurando o cliente OpenVPN para conectar no Iphone

Segue abaixo o procedimento realizado na preparação do arquivo de configuração da VPN para conectar no Iphone:

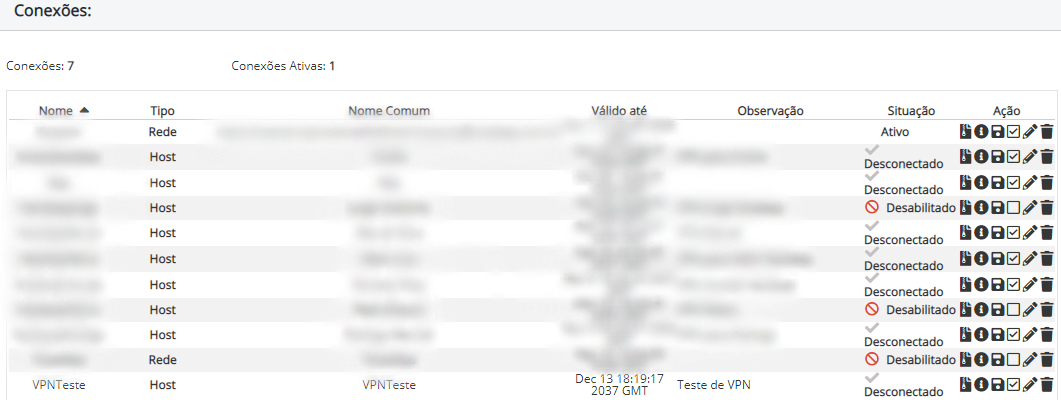

1- Primeiramente crie o arquivo de conexão da VPN no firewall.

2- Em seguida baixe o arquivo .zip e extraia o mesmo em sua máquina, iremos utilizar somente o arquivo.ovpn

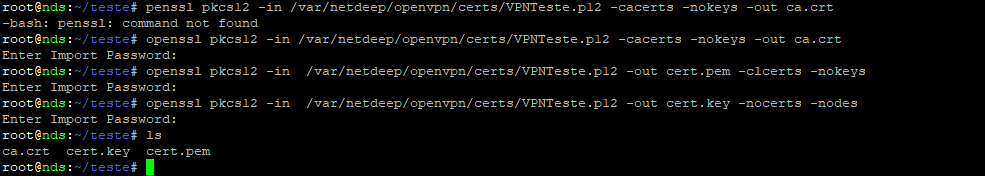

3- Agora via SSH no firewall, iremos executar alguns comandos para poder gerar 3 arquivos(ca.crt, cert.key e cert.pem).

4- Os comandos são:

CA

openssl pkcs12 -in /var/netdeep/openvpn/certs/

CERT

openssl pkcs12 -in /var/netdeep/openvpn/certs/

KEY

openssl pkcs12 -in /var/netdeep/openvpn/certs/

5- Com os 3 arquivos gerados, vamos adicionar algumas configurações no arquivo.ovpn, para isso edite o arquivo.ovpn(no meu caso VPNTeste-TO-NDS.ovpn).

6- Vamos remover a linha onde aponta para o arquivo.p12(no meu exemplo VPNTeste.p12):

#OpenVPN Server conf

tls-client

client

dev tun

proto udp

tun-mtu 1400

remote 167.249.209.14 1194

pkcs12 VPNTeste

cipher AES-256-CBC

comp-lzo

verb 3

ns-cert-type server

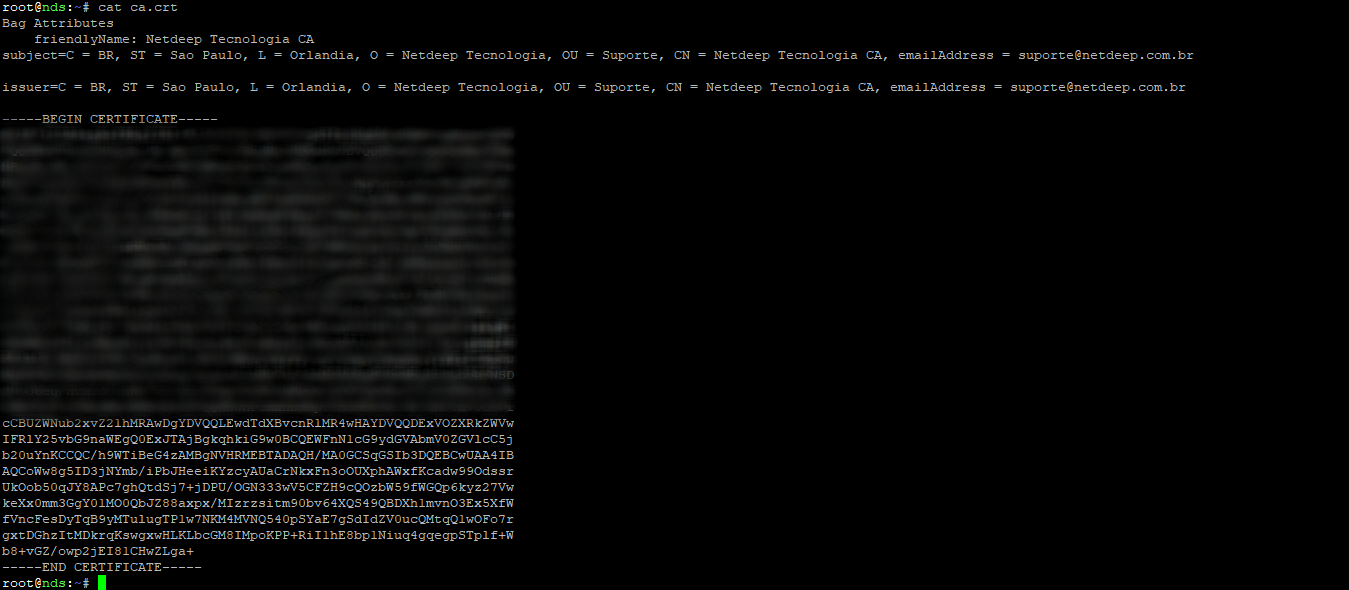

8- Vamos copiar o conteúdo do “BEGIN CERTIFICATE” até “END CERTIFICATE e colar lá no arquivo.ovpn entre as tags <ca> e </ca>, ficando da seguinte maneira:

#OpenVPN Server conf

tls-client

client

dev tun

proto udp

tun-mtu 1400

remote netdeepcop.com.br 1194

cipher AES-256-CBC

comp-lzo

verb 3

ns-cert-type server

<ca>

—–BEGIN CERTIFICATE—–

MIIE7jCCA9agAwIBAgIJAL+H1ZOIF4bjMA0GCSqGSIb3DQEBCwUAMIGqMQswCQYD

VQQGEwJCUjESMBAGA1UECBMJU2FvIFBhdWxvMREwDwYDVQQHEwhPcmxhbmRpYTEb

MBkGA1UEChMSTmV0ZGVlcCBUZWNub2xvZ2lhMRAwDgYDVQQLEwdTdXBvcnRlMR4w

NjA2WjCBqjELMAkGA1UEBhMCQlIxEjAQBgNVBAgTCVNhbyBQYXVsbzERMA8GA1UE

BxMIT3JsYW5kaWExGzAZBgNVBAoTEk5ldGRlZXAgVGVjbm9sb2dpYTEQMA4GA1UE

KoZIhvcNAQkBFhZzdXBvcnRlQG5ldGRlZXAuY29tLmJyMIIBIjANBgkqhkiG9w0B

AQEFAAOCAQ8AMIIBCgKCAQEAsjrFCm9GiQz4mvZvjqsbQuORLs7JTrbLQV+iHxBB

f0ZLGauwGD58wq/nVXLcScG054mnB+NsAbFl9/RtUBv8vDQ1Sit/9eNUYNy8wwZ5

Y0TpoeLPgZhZ4FM3ibxS0Z3Yjc3B/c93IP+MO4YJRUu2L8vtDqCTHKG4sJZWLC1f

GVURi3t79dRjP2/3kGXSLTDkcFs8TIGxtFJTm7KKLzgOS3IE5lGB/pQnKt8xkqW1

sHwRMueS4jzJHbdGjiuCXvTKrGL8EuVtkMsa8LvHnexS1lukcYd0517xiighmxfH

FX3atR/BXD029TNcJwfNys01JXJL5WEsL8H2FZ/cd759mwIDAQABo4IBEzCCAQ8w

HQYDVR0OBBYEFNSDwUlO6eq/ntalcC1uHw7tr+znMIHfBgNVHSMEgdcwgdSAFNSD

wUlO6eq/ntalcC1uHw7tr+znoYGwpIGtMIGqMQswCQYDVQQGEwJCUjESMBAGA1UE

CBMJU2FvIFBhdWxvMREwDwYDVQQHEwhPcmxhbmRpYTEbMBkGA1UEChMSTmV0ZGVl

cCBUZWNub2xvZ2lhMRAwDgYDVQQLEwdTdXBvcnRlMR4wHAYDVQQDExVOZXRkZWVw

IFRlY25vbG9naWEgQ0ExJTAjBgkqhkiG9w0BCQEWFnN1cG9ydGVAbmV0ZGVlcC5j

b20uYnKCCQC/h9WTiBeG4zAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IB

AQCoWw8g5ID3jNYmb/iPbJHeeiKYzcyAUaCrNkxFn3oOUXphAWxfKcadw99Odssr

UkOob50qJY8APc7ghQtdSj7+jDPU/OGN333wV5CFZH9cQOzbW59fWGQp6kyz27Vw

keXx0mm3GgY01MO0QbJZ88axpx/MIzrzsitm90bv64XQS49QBDXh1mvnO3Ex5XfW

fVncFesDyTqB9yMTulugTP1w7NKM4MVNQ540pSYaE7gSdIdZV0ucQMtqQ1wOFo7r

gxtDGhzItMDkrqKswgxwHLKLbcGM8IMpoKPP+RiI1hE8bp1Niuq4gqegpSTplf+W

b8+vGZ/owp2jEI81CHwZLga+

—–END CERTIFICATE—–

</ca>

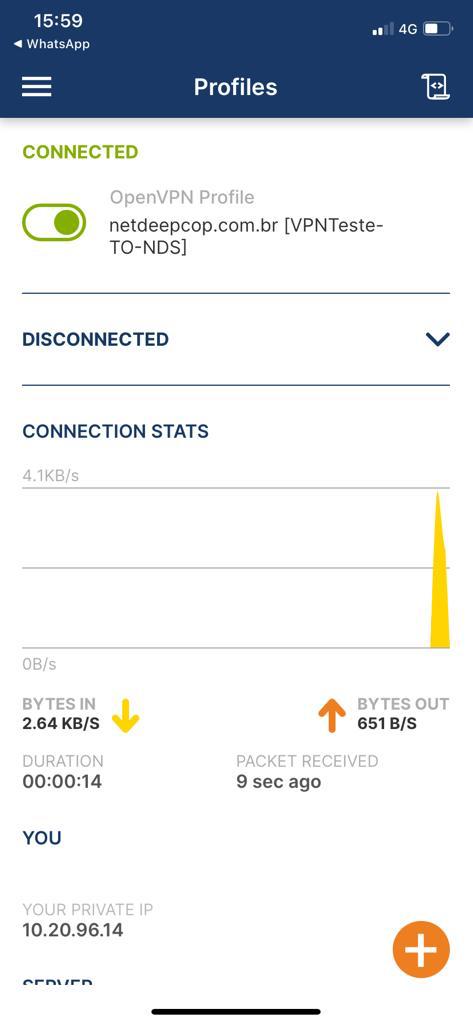

9- Agora precisamos fazer o mesmo para <cert> e <key>, o conteúdo final do arquivo precisa estar nessa sequência:

#OpenVPN Server conf

tls-client

client

dev tun

proto udp

tun-mtu 1400

remote netdeepcop.com.br 1194

cipher AES-256-CBC

comp-lzo

verb 3

ns-cert-type server<ca>

conteúdo do arquivo ca.crt

</ca><cert>

conteúdo do arquivo cert.pem

</cert><key>

conteúdo do arquivo cert.key

</key>

Este artigo foi lido 1867 vezes!

Deixe o seu comentário