Múltiplo Fator de Autenticação (Token) na VPN SSL

O Netdeep Secure Firewall possibilita o uso de Múltiplo Fator de Autenticação na VPN SSL para conectar os usuários com segurança.

Além do certificado digital é possível adicionar um token para autenticação em um dispositivo (por exemplo: smartphone) do usuário.

O uso de Múltiplo Fator de Autenticação (MFA) na VPN (Rede Virtual Privada) é de extrema importância para reforçar a segurança e proteger o acesso remoto aos recursos da rede. O MFA é um método de autenticação que requer duas formas diferentes de verificação para confirmar a identidade do usuário. Normalmente, isso envolve algo que o usuário conhece (como uma senha) e algo que o usuário possui (como um dispositivo móvel).

Aqui estão algumas razões pelas quais o uso de MFA é importante na VPN:

- Segurança aprimorada: O MFA acrescenta uma camada adicional de segurança à autenticação. Apenas a senha não é suficiente para conceder acesso aos recursos da VPN. É necessária outras formas de autenticação. Além do certificado digital podemos usar um código gerado no aplicativo do autenticador no dispositivo do usuário, para confirmar a identidade.

- Mitigação de riscos de senha: As senhas podem ser comprometidas de várias maneiras, como por meio de ataques de força bruta, phishing, roubo de senhas ou vazamentos de dados. Ao adicionar o MFA, mesmo se a senha for comprometida, o invasor ainda precisará de mais fatores de autenticação para acessar a VPN.

- Acesso restrito: A autenticação de múltiplo fator reduz o risco de acesso não autorizado à VPN. Isso é especialmente relevante quando se trata de acesso remoto, pois é mais difícil para um atacante obter tanto a senha quanto o outro fator de autenticação simultaneamente.

- Proteção contra ataques de força bruta: Os ataques de força bruta são tentativas repetitivas de adivinhar uma senha usando combinações possíveis. Com o MFA habilitado, mesmo que um invasor adivinhe corretamente a senha, ainda será necessário obter o certificado e digital e adivinhar o código gerado no dispositivo do usuário para obter acesso à VPN.

- Conformidade com regulamentações: Em muitos setores e organizações, o uso de autenticação de múltiplo fator é uma exigência de conformidade com regulamentos de segurança, como o PCI-DSS (Padrão de Segurança de Dados do Setor de Cartões de Pagamento).

Preparamos um tutorial especial para você aprender como fazer isto e manter suas conexões remotas mais seguras!

1. Configurações do Servidor de VPN SSL.

A primeira coisa a ser feita é configurar a VPN SSL Client to Server.

Caso você tenha alguma dúvida de como configurar a VPN SSL Client-to-Server, siga este tutorial.

2. Configurações do Múltiplo fator de autenticação.

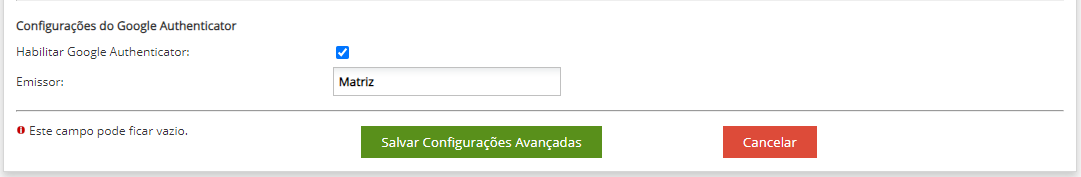

1. Navegue até VPN SSL e clique no botão “Configurações avançadas”, vá até o final da página e em “Configurações do Google Authenticator” selecione o campo “Habilitar Google Authenticator” e em seguida no campo “Emissor” digite o texto desejado para ser exibido na aplicação “Google Authenticator”.

Obs.: se o botão “Configurações avançadas” estiver bloqueado, clique no botão “Parar VPN SSL” para parar o serviço e desbloquear o acesso as configurações avançadas.

2. Clique no botão “Salvar Configurações Avançadas” para salvar a configuração realizada e voltar para tela “VPN SSL”.

3. Agora clique em “Inicia VPN SSL” para subir o serviço. Com isso o servidor já estará pronto para suportar a autenticação do duplo fator.

3. Configurações das conexões

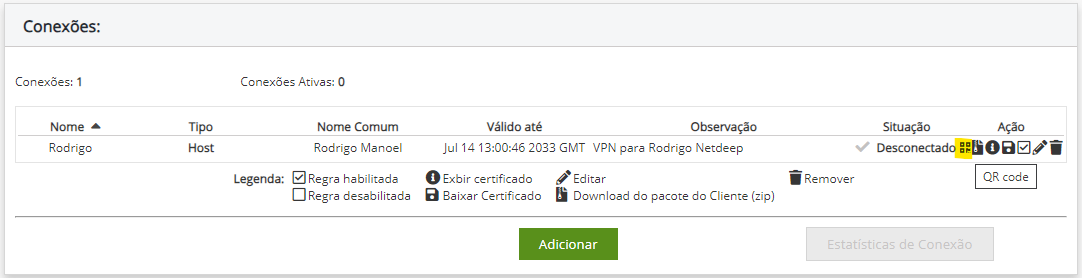

1. Siga o procedimento normal e criação de uma nova conexão. Clique no botão “Adicionar” para criar uma nova conexão.Com a conexão criada clique no primeiro botão do campo “Ação” para exibir o “QR Code”.

Você deve agora compartilhar esse QR Code com o usuário. Ele deve lê-lo no aplicativo do Google Authenticator.

4. Configuração do Google Authenticator no Smartphone do usuário

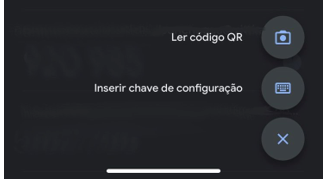

1. Instale o aplicativo Google Authenticator no Smartphone do usuário através da loja de aplicativos. Agora vamos no aplicativo “Google Authenticator” do usuário e selecionamos o “+” em seguida “Ler código QR” para adicionar a conexão que foi criada:

5. Conectando pelo client

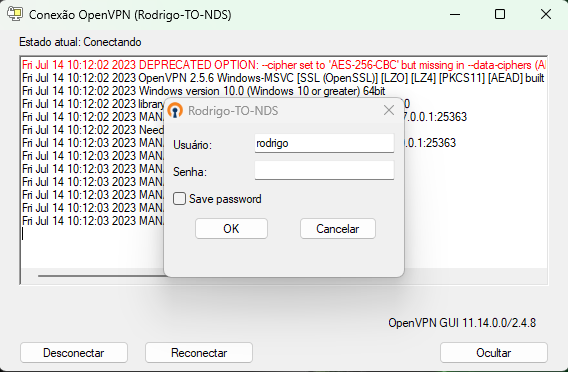

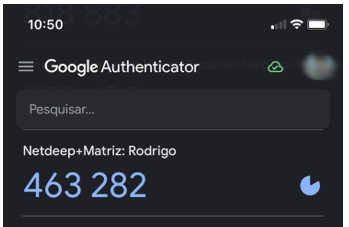

1. Com a conexão adicionada agora vamos nos conectar na VPN. Você vai seguir o procedimento normal de instalação e configuração do OpenVPN Client. O que vai mudar é que ao tentar se conectar na VPN a primeira tela irá exibir o nome da conexão e solicitar a senha:

Esta senha é número do token que é exibido no aplicativo “Google Authenticator”.

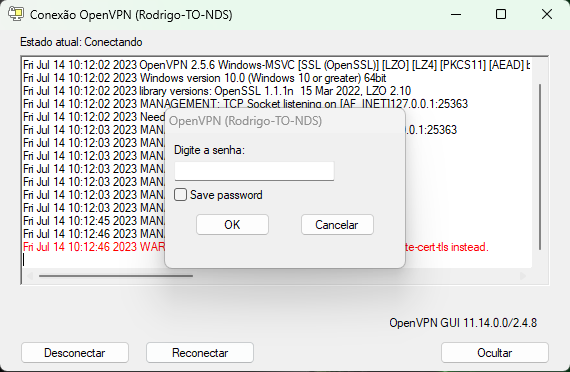

2. Após informar o código do “Google Authenticator” ele irá solicitar a senha da VPN (do certificado que você criou para o usuário), caso você tenha definido uma, caso contrário irá se conectar direto:

3. Feito! Concluímos a configuração de integração do OpenVPN com o Google Authenticator. Agora sua conexão VPN além de estar protegida com autenticação e certificado digital, também contará com o Múltiplo Fator de Autenticação.

Este artigo foi lido 2170 vezes!

Deixe o seu comentário