Recursos essenciais para implantar um Firewall de Próxima Geração

Os recursos de Segurança da Informação são primordiais nos dias de hoje, visto que ocorrem muitos ataques na Internet e a cibersegurança precisa garantir que as redes não sejam infringidas e preservar a segurança das informações armazenadas no dispositivos.

Com a transformação digital aumenta-se a cada dia a necessidade de manter as empresas totalmente conectadas com segurança. Para se ter uma ideia, somente nos três primeiros meses de 2020 foram mais de 1,6 bilhões de ataques nas redes de empresas brasileiras.

Em um cenário de rede de computadores e dispositivos móveis de uma empresa, o firewall é a primeira camada de segurança.

Um firewall monitora o tráfego de dados de entrada e saída numa rede, além de bloquear ou não a entrada de tráfegos de acordo com as regras de compliance da empresa.

Porém, mesmo que esta seja a tecnologia responsável pela segurança das pontas de rede, algumas mudanças são necessárias.

Por isso, a adoção de um Next Generation Firewall (nomeado a seguir como NGFW neste artigo) tende a para transformar esse cenário e trazer uma geração com mais capacidade.

Ao escolher seu próximo firewall, a empresa deve já considerar a adoção de um NGGW e também precisa considerar outros fatores importantes nesse processo de aquisição, que vão além da marca de fabricante ou de recursos de hardware do equipamento.

É preciso um NGFW que garanta a resiliência dos negócios, um custo total de propriedade (TCO) razoável, tempo de atividade contínuo, escalabilidade e flexibilidade para lidar com mudanças.

Além disso, o NGFW deve se adequar ao seu orçamento e às necessidades específicas de sua rede.

O grande desafio da equipe de cybersegurança

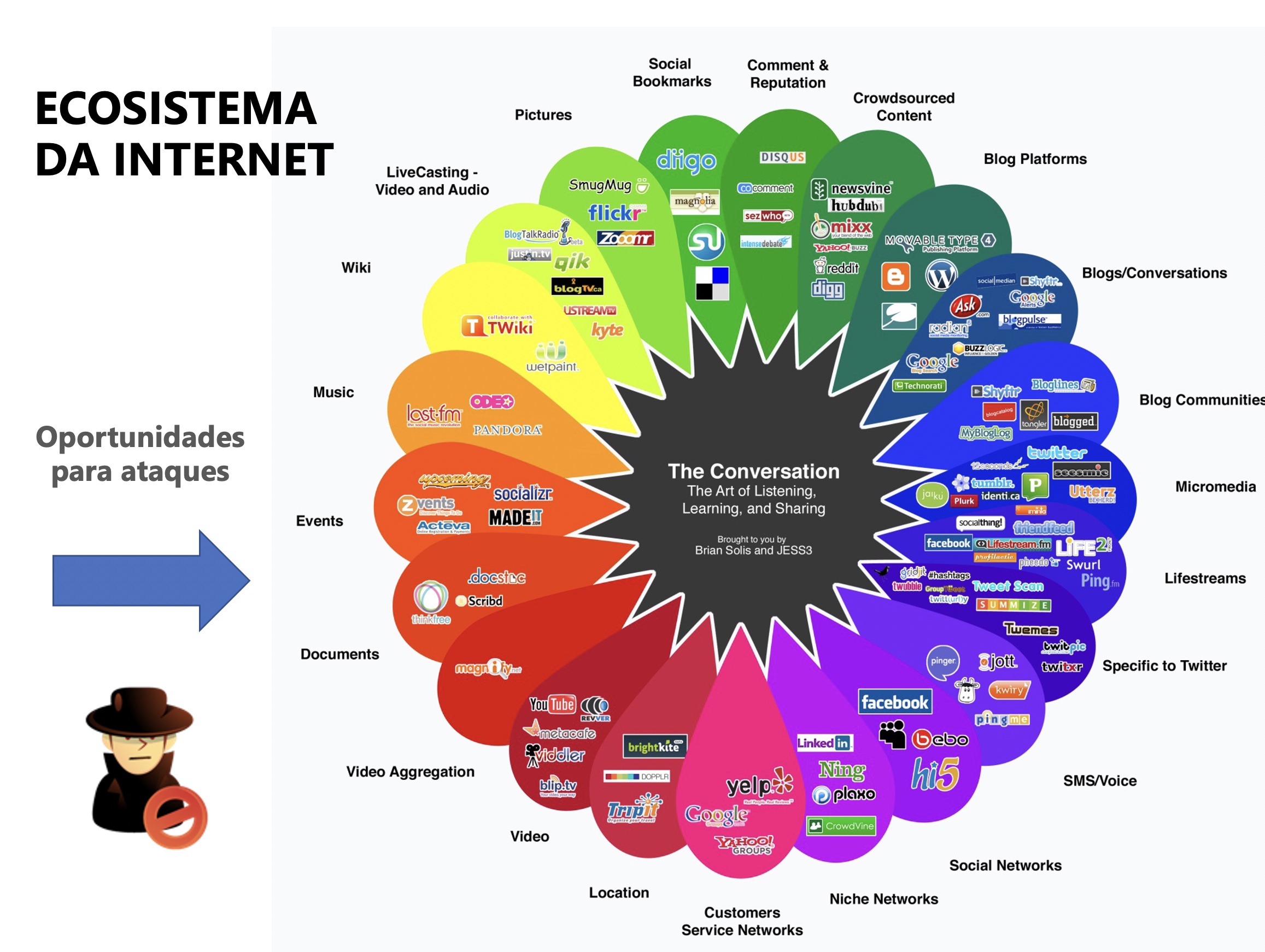

O ecosistema da Internet aumenta de maneira exponencial a cada dia e são muitos os desafios para proteger as informações e manter a conectividade.

A segurança da rede tem sido forçada a evoluir à medida que as ameaças pararam de atacar somente a rede diretamente para infectar sistemas e se movimentar lateralmente pela rede.

Durante a maior parte da última década, os cibercriminosos construíram um vasto repertório de automação, juntamente com vulnerabilidades exploráveis, para atacar rapidamente alvos e escapar de medidas de segurança ou proteção nos níveis de rede e endpoint.

Esse uso da automação utiliza desde kits de exploração que prendem navegadores e arquivos do MS Office infectados até e-mails de spam maliciosos que ofuscam completamente a ameaça.

Ameaças modernas como ransomware, cryptojacking e malware botnet são mais avançadas, evasivas e direcionadas do que nunca. Essas ameaças persistentes avançadas (APTs) usam técnicas que criam uma ameaça zero-day a cada instância, e podem ser extremamente desafiadoras para sistemas baseados em assinaturas detectarem até que seja tarde demais.

A maioria das organizações em qualquer momento tem sistemas comprometidos em sua rede que são vítimas de um APT ou botnet, e em muitos casos, eles nem sequer estão cientes dessas infecções. Infelizmente, é um problema generalizado.

A natureza do atual cenário de ameaças está criando a necessidade de mudanças fundamentais na abordagem da segurança da rede e um NGFW vem para suprir esta demanda.

Pontos a serem considerados ao implantar um NGFW

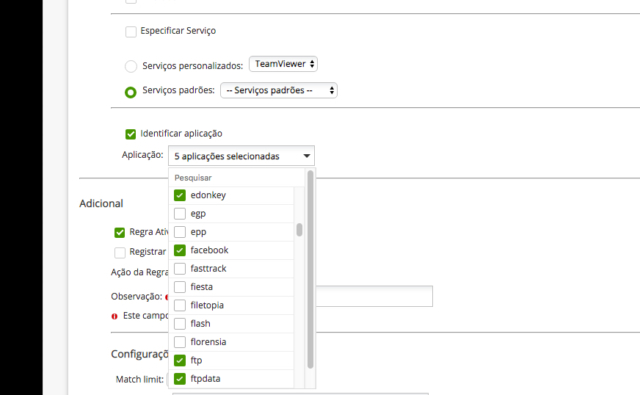

1. Reconhecimento de aplicativos

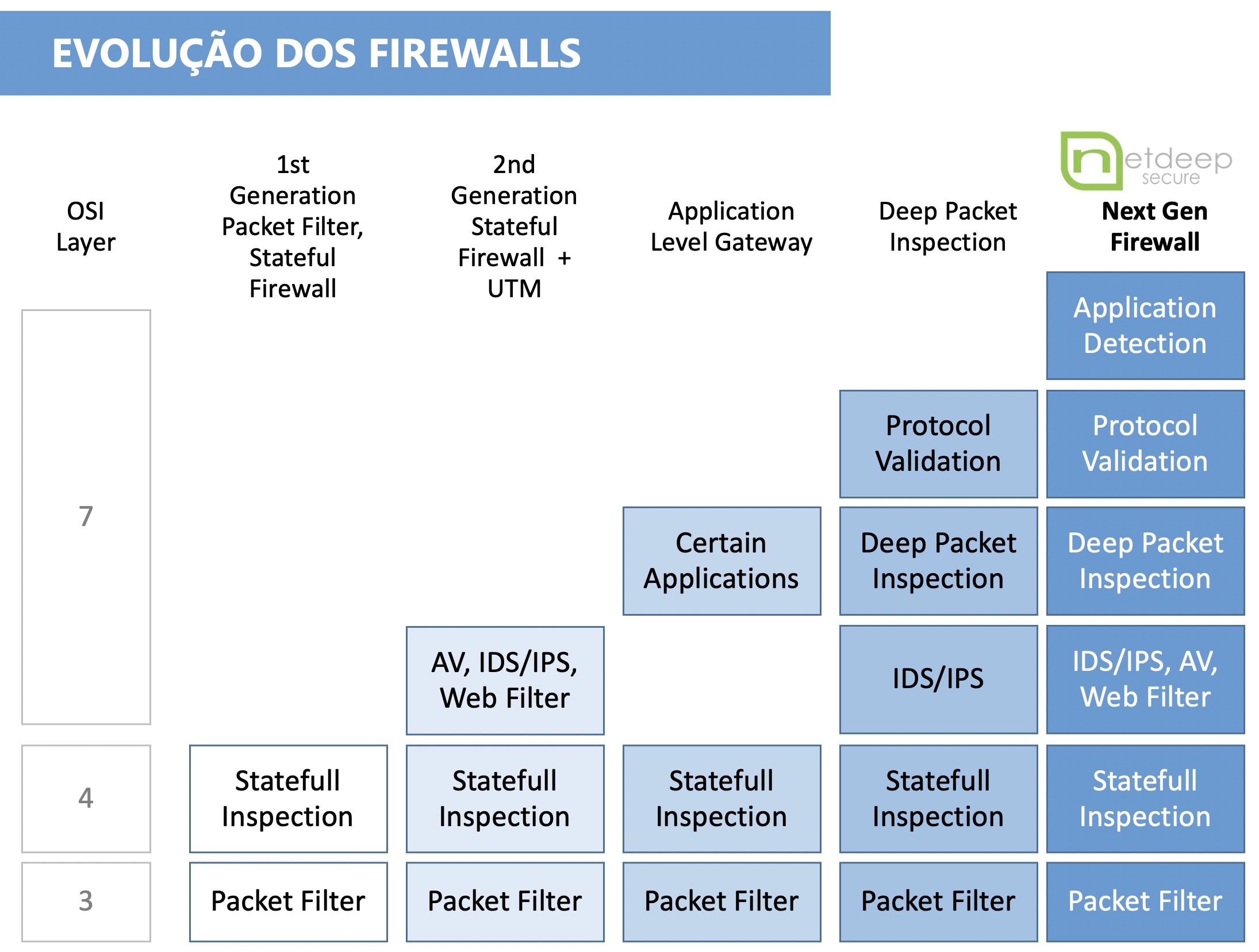

Uma diferença importante entre o firewall tradicional e o NGFW é que o NGFW possui reconhecimento automático de aplicativos.

Enquanto o primeiro depende de portas para determinar o tipo de aplicativo, o NGFW é independente de porta. A segurança de um NGFW é melhor, pois pode identificar aplicativos independentemente de suas portas e protocolos.

Além disso, ele pode permitir, bloquear ou limitar o acesso a um aplicativo sem se preocupar com seus protocolos.

Portanto, ao implantar um NGFW deve-se obter a lista autorizada de aplicativos na empresa e criar políticas restritivas. Isso reduzirá consideravelmente o risco com ameaças externas, pois qualquer novo aplicativo instalado nos dispositivos não conseguirão se comunicar com a Internet.

Hoje em dia os atacantes usam códigos pequenos para seus malwares (conhecidos como Fileless), que uma vez dentro da rede, fazem download do restante de suas ferramentas maliciosas pela Internet.

Um firewall NGFW bem configurado não deixará que isso aconteça. É importante usar políticas rígidas de tráfego autorizado, como por exemplo o conceito de ZeroTrust (Confiança Zero).

2. Verificação de Identidade

Semelhante ao reconhecimento de aplicativos, a verificação ou reconhecimento de identidade também desempenha um papel importante na segurança. Você encontrará todos os principais protocolos de autenticação no NGDW, como LDAP, RADIUS, ACTIVE DIRECTORY, etc.

Assim, o NGFW não controla apenas o tipo de tráfego que entra na rede, mas também gerencia o que usuários específicos podem enviar e receber. Você obtém controle granular de seu aplicativo conforme especifica o grupo de usuários que pode usá-lo.

Isso facilitará, por exemplo, no momento de um incidente. Com a verificação de identidade e permissões, o usuário ficará limitado as regras que o firewall permitir para a sua pessoa ou o seu dispositivo. Também se conseguirá saber qual foi o usuário ou o dispositivo do qual se iniciou a infecção, que foi invadido ou que está atacando as demais máquinas da rede.

3. Gerenciamento e Rastreabilidade

Podemos obter gerenciamento centralizado com a ajuda do NGFW. O time de TI que controla registros de usuários e emite relatórios de acesso de uma empresa pode usar as ferramentas desse firewall para melhorar o gerenciamento.

Além disso, os administradores podem obter uma melhor análise de log, podendo exportar as regras e a configuração do seu firewall para obter um gerenciamento centralizado. O painel de gerenciamento e seu dashboard fornece uma imagem clara dos padrões de tráfego permitindo ao administrador tomar decisões em tempo real, com integração do monitoramento com as políticas do NGFW.

Assim pode-se encontrar riscos associados em tempo real.

Você pode automatizar tarefas de rotina, implantar grupos, objetos e reutilizar elementos de configuração, improvisando a máxima eficiência com o mínimo de esforço.

4. Sistema integrado de Prevenção de Intrusão

O IPS (Sistema de Prevenção de Intrusos) integrado deve ser o centro das atenções de um NGFW.

Você sempre pode identificar a diferença entre um firewall tradicional e um NGFW com a ajuda do IPS. Quando implantamos um firewall tradicional, o IPS também deve ser implantado. No passado, isso era feito com a ajuda de um equipamento separado. Hoje é tudo entregue em um produto só.

As funcionalidades do IPS devem ser exploradas e as suas regras devem ser personalizadas de acordo com o ambiente de cada empresa.

É importante que ao configurar um IPS, se conheça os serviços confiáveis em execução dentro da rede. Exemplo: Banco de Dados, Câmeras, Aplicações de ERP, CRM, etc. Assim será possível criar regras que detectem e bloqueiem violações nestes aplicativos.

Isso garantirá mais segurança e também desempenho, pois o IPS não ficará olhando qualquer tipo de tráfego, mas olhará de uma maneira mais objetiva, de acordo com a Política de Segurança da empresa.

5. Informações completas de monitoramento do tráfego de rede

Outra característica proeminente do NGFW é a sua capacidade de monitoramento. Você pode não sentir nenhuma diferença geral entre as informações dos registros e logs dos firewalls tradicionais e do NGFW. No entanto, o primeiro só pode rastrear o tráfego da camada um para a camada quatro.

Um NFGW pode detectar tráfego da camada dois à camada sete. Em alguns casos, a detecção pode se expandir até a camada oito devido ao reconhecimento de identidade.

As informações de monitoramento desempenham um papel importante ao fornecer mais controle sobre seu tráfego. Você também pode implementar políticas muito granulares com esse recurso do NGFW.

Ao implantar comece com o básico em mente

Como integradores de sistemas, sempre é possível implementar um NGFW melhor após entender todos os seus recursos. É possível fazer a implantação dos recursos por etapas.

Além disso, você pode garantir a segurança da rede de sua organização quando perceber a importância do NGFW.

Porém, é importante lembrar que um NGFW ainda é um firewall. É fácil ficar entusiasmado e preso nas funcionalidades de segurança avançada oferecidas por esses produtos e pensar que ele vai resolver todos os problemas, esquecendo o quadro geral, de que os mesmos cuidados precisam ser aplicados. O produto não trabalha completamente sozinho.

Todos os princípios de design e implantação que os profissionais de TI seguem quando implantam firewalls tradicionais, ainda são relevantes quando se trata de NGFWs.

Não basta instalar o equipamento e não aproveitar de suas funcionalidades. Não basta instalar e não monitorar. Não basta instalar e deixar as polícias abertas.

É importante que o analista de segurança responsável pela configuração do firewall atue de forma que garanta não apenas a conectividade, mas que também reforce a segurança do ambiente, utilizando todos os módulos que o produto pode oferecer e trabalhe proativamente.

Planejamento e conhecimento (não apenas do produto, mas de Segurança da Informação) são essenciais nesse processo.

Netdeep Secure Firewall

A Netdeep Tecnologia possui um produto de Firewall de Próxima Geração, que é o Netdeep Secure Firewall.

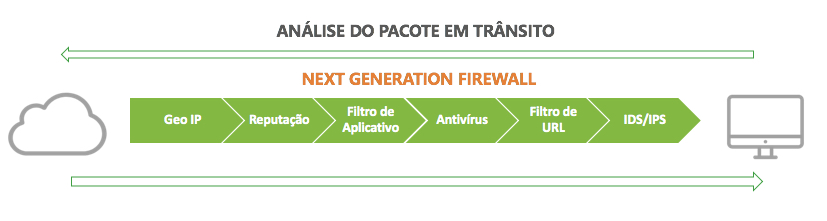

Entregamos uma solução nacional que é uma plataforma empresarial segura de conectividade. A solução possui a capacidade de um Firewall de Próxima Geração (NGFW)) podendo monitorar o tráfego de dados e informações com um olhar mais produto em todas as suas camadas.

Através da tecnologia DPI (Deep Packet Inspection), o sistema realiza vários tipos de filtros que garantem uma melhor performance da rede, permitindo que os usuários utilizem o serviço de forma eficiente e segura. Seus módulos de Proteção Web proporcionam um controle minucioso do acesso a páginas e demais serviços na Internet, bloqueando sites indesejados, Malwares, e tentativas de invasão.

Oferecemos uma interface amigável de gerenciamento para que a equipe de TI obtenha uma gestão eficiente da política de acessos, disponibilizando relatórios de auditoria da navegação, controle de banda e gestão de sua rede wifi.

Com estas funcionalidades conseguimos entregar um confiável sistema de proteção em camadas:

Quer saber mais? Fale com nossa equipe.

Este artigo foi lido 2493 vezes!

Deixe o seu comentário