SambaCry: Vulnerabilidade afeta servidores Linux. O que eu preciso saber?

Na última semana foi reportada uma vulnerabilidade crítica (CVE-2017-7494 ) que permite execução remota de código no servidor SAMBA.

O SAMBA é um “software servidor” para Linux (e outros sistemas baseados em Unix) que permite o gerenciamento e compartilhamento de recursos em redes formadas por computadores com o Windows. Assim, é possível usar o Linux como servidor de arquivos, servidor de impressão, entre outros, como se a rede utilizasse servidores Windows, além de implementar as mesmas funcionalidades de um domínio Active Directory.

Trata-se de uma ferramenta muito utilizada em todo o mundo, para garantir a interoperabilidade entre as plataformas Unix e Windows.

A vulnerabilidade

A vulnerabilidade já existe há 7 anos e está sendo explorada ativamente pelos hackers. Ela afeta sistemas que tenham instalado o Samba 3.5 (lançado em 2010) e todas as versões posteriores.

Uma nota importante é que ela não faz parte da backdoor DoublePulsar, mas já foram lançados exploits (como este), inclusive para o Metasploit e circulam boatos de que um ransomware já foi escrito. Tal como o WannaCry, também o SambaCry (nome não oficial) aproveita das fragilidades do protocolo SMB.

Condições para que a vulnerabilidade seja explorada

- O aplicativo “smbd” esteja rodando em uma porta acessível para o atacante (tcp/445)

- A opção “nt pipe support” esteja habilitada (é uma opção default) no arquivo de configuração “smb.conf”

- O atacante deve possuir acesso de escrita ao compartilhamento

É possível ocorrer uma epidemia como o WannaCry?

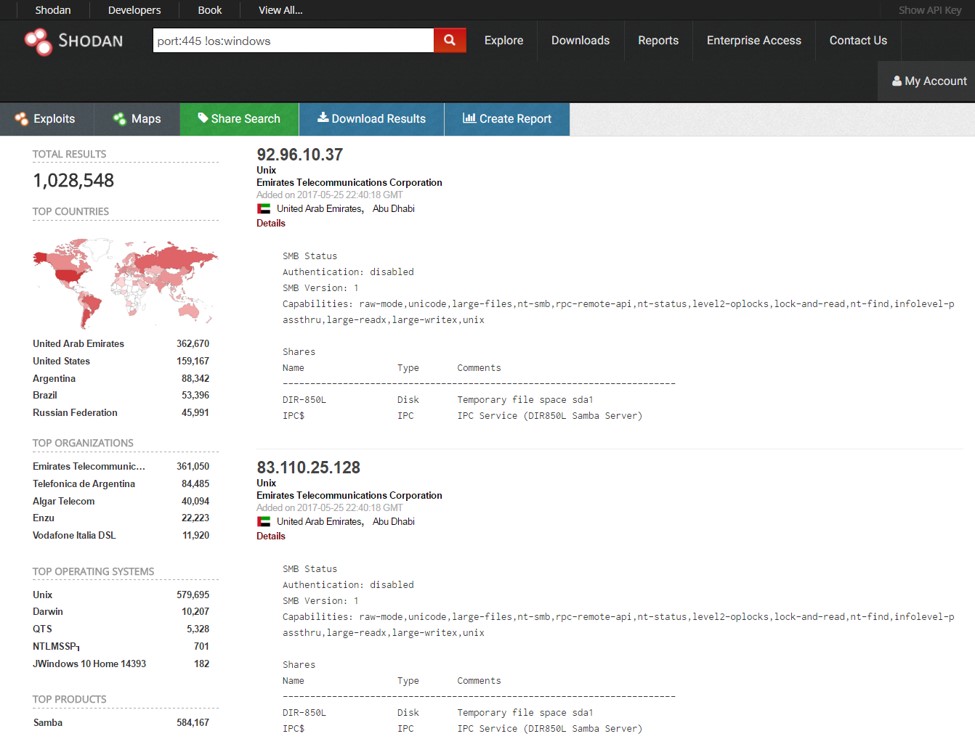

Não é possível prevenir. Mas uma busca rápida no Shodan (“port:445 !os:windows”) exibe aproximadamente 1 milhão de sistemas que não são Windows com a porta tcp/445 aberta para a Internet.

Como atualizar o meu sistema Samba no Debian?

Esta falha já foi corrigida, mas é preciso atualizar com urgência os sistemas afetados. No caso do Debian, você deve adicionar os repositórios de segurança (se não já estiverem habilitados). Edite o arquivo “/etc/apt/sources.list” e adicione duas linhas abaixo:

deb https://security.debian.org stable/updates main deb-src https://security.debian.org/ stable/updates main |

Em seguida atualize os pacotes, executando o comando abaixo:

aptitude update aptitude upgrade |

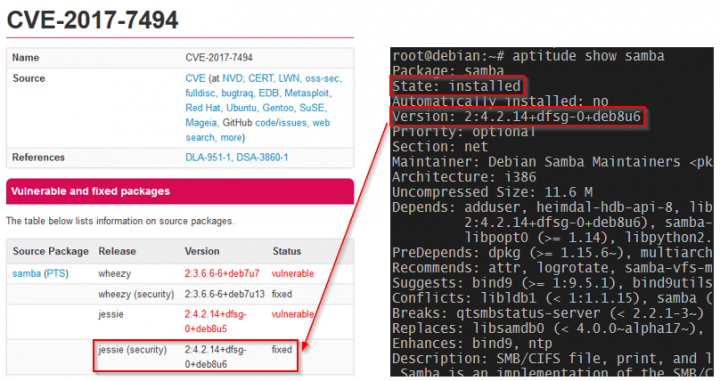

Pra finalizar verifique se a versão instalada corresponde à que já tem esta vulnerabilidade corrigida. Para saber execute o comando abaixo:

aptitude show samba |

Seu sistema deve aparecer conforme a imagem abaixo:

Se você utiliza outras distribuições e não sabe como fazê-lo, entre em contato conosco. Será um prazer lhe ajudar.

Considerações finais

Se você está rodando uma versão que não é mais suportada pela sua distribuição ou não é possível atualizar o servidor por alguma outra razão particular, recomendamos que você utilize o SELinux, ou tenha certeza de que seus compartilhamentos estão montados com a opção “noexec”. Esta opção irá prevenir a execução de binários em seu sistema de arquivos.

Ah…de brinde, segue o link de um script para o NMAP que detecta se seus sistemas estão vulneráveis.

1. pplware.sapo.pt

2. https://www.tecmint.com/fix-sambacry-vulnerability-cve-2017-7494-in-linux/

Este artigo foi lido 4189 vezes!

Deixe o seu comentário