Com o avanço acelerado da tecnologia, empresas enfrentam ameaças cibernéticas cada vez mais sofisticadas. Nesse cenário, a abordagem de segurança tradicional, baseada na confiança implícita dentro das redes corporativas, tem mostrado suas limitações.

É nesse contexto que surge o conceito de Zero Trust.

Zero Trust, ou “Confiança Zero”, é uma arquitetura de segurança baseada no princípio de nunca confiar, sempre verificar. Ao contrário de modelos tradicionais, onde os dispositivos ou usuários dentro de uma rede são automaticamente confiáveis, o Zero Trust assume que todos os acessos — internos e externos — podem ser potenciais ameaças. Para garantir a segurança, é necessário validar constantemente a identidade e os privilégios de quem acessa os recursos da rede.

1. O Fim do Perímetro de Rede

O conceito tradicional de perímetro de rede — onde uma organização protegia seus ativos ao criar uma “muralha” ao redor do ambiente interno — está desaparecendo rapidamente. Este modelo, antes eficaz, tornou-se obsoleto devido às mudanças na maneira como empresas e pessoas operam no mundo digital.

Com a crescente adoção de trabalho remoto, computação em nuvem, dispositivos móveis e IoT (Internet das Coisas), o perímetro físico de segurança foi dissolvido. Hoje, os dados e os usuários estão distribuídos por diversos locais e dispositivos, acessando sistemas de redes públicas e privadas. Neste cenário, confiar apenas em um perímetro rígido é um risco.

Portanto, surgiram vários desafios para este novo cenário sem o perímetro:

- Dispersão dos Recursos: Aplicações e dados estão armazenados em diferentes locais, incluindo provedores de nuvem, data centers e endpoints remotos.

- Aumento das Superfícies de Ataque: Cada dispositivo conectado representa um ponto de entrada potencial para invasores.

- Usuários Descentralizados: Com equipes trabalhando de qualquer lugar, é difícil aplicar controles de segurança baseados em localização.

- Ataques Mais Sofisticados: Atores maliciosos conseguem contornar defesas tradicionais e se movimentar lateralmente dentro da rede.

Esse novo paradigma exige uma abordagem que não dependa de fronteiras físicas, mas sim de uma proteção granular e contínua — e é aí que entra o modelo Zero Trust.

A arquitetura Zero Trust é fundamental para lidar com os desafios de um mundo sem perímetros. Ao implementar o princípio de “nunca confiar, sempre verificar”, Zero Trust trata todos os usuários, dispositivos e conexões como potenciais ameaças, aplicando camadas de autenticação e autorização em cada etapa.

Seja para proteger trabalhadores remotos, ativos na nuvem ou dispositivos IoT, a filosofia Zero Trust é um alicerce indispensável para qualquer empresa que busca manter a segurança em um cenário de transformação digital.

Portanto, a abordagem de confiança zero não é apenas uma tendência; é uma necessidade urgente no mundo moderno. Adotar Zero Trust é redefinir a segurança para um futuro onde os limites não são mais físicos, mas adaptáveis e inteligentes.

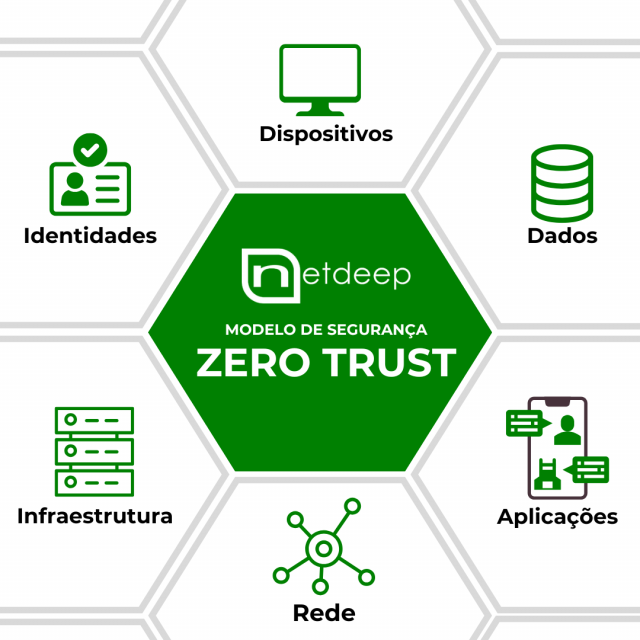

2. Os Pilares do Zero Trust

- Verificação Contínua: Toda tentativa de acesso é autenticada e autorizada, independentemente de sua origem.

- Menor Privilégio: Usuários e dispositivos têm acesso apenas ao que é estritamente necessário para desempenhar suas funções.

- Segmentação de Rede: Divisão da rede em zonas menores e seguras para limitar o impacto de possíveis invasões.

- Monitoramento e Análise: Coleta e análise contínua de dados para identificar e responder a comportamentos suspeitos.

3. Por Que o Zero Trust é Importante?

A abordagem Zero Trust tem ganhado destaque como uma estratégia essencial de segurança cibernética. Seus benefícios vão além de proteger dados e sistemas, abrangendo também a resiliência organizacional e a conformidade regulatória. Vamos explorar mais profundamente os tópicos que tornam essa arquitetura indispensável:

3.1 Proteção Contra Ameaças Internas e Externas

Um dos princípios mais importantes do Zero Trust é a verificação contínua de todos os acessos, independentemente de sua origem — interna ou externa. Isso reduz drasticamente a superfície de ataque, protegendo a rede contra:

- Ameaças Internas: Um funcionário mal-intencionado, ou mesmo um colaborador legítimo cujas credenciais tenham sido comprometidas, pode causar danos significativos. Com o Zero Trust, cada solicitação de acesso é verificada e rastreada, mesmo para usuários dentro da rede.

- Ataques Externos: Hackers frequentemente exploram credenciais roubadas ou vulnerabilidades nos sistemas para obter acesso não autorizado. Ao aplicar controles rigorosos de autenticação e autorização, Zero Trust limita as oportunidades de entrada.

Essa abordagem granular e contínua evita que invasores naveguem livremente pela rede, mesmo que consigam comprometer um ponto inicial.

3.2. Resiliência Cibernética

No cenário atual, onde as ameaças são inevitáveis, a capacidade de conter e mitigar os danos é tão importante quanto prevenir ataques. Zero Trust se destaca ao:

- Impedir Movimentos Laterais: Se um invasor obtiver acesso a um dispositivo ou credencial, a segmentação baseada em Zero Trust impede que ele se mova lateralmente para outros sistemas. Isso reduz o impacto de um ataque.

- Isolar Recursos Críticos: Por meio da microsegmentação e do acesso baseado em contexto, ativos sensíveis podem ser isolados, dificultando sua exploração.

- Detecção Rápida: Monitoramento contínuo do comportamento dos usuários e dispositivos permite identificar atividades anômalas e responder imediatamente.

Essa resiliência garante que, mesmo quando ocorre uma violação, o impacto seja contido e os sistemas possam se recuperar rapidamente.

3.3. Compliance e Regulamentação

As legislações de proteção de dados, como o GDPR (Regulamento Geral de Proteção de Dados) na Europa e a LGPD (Lei Geral de Proteção de Dados) no Brasil, impõem exigências rigorosas para a proteção de informações pessoais e sensíveis. O Zero Trust ajuda as empresas a atender a esses requisitos de forma eficaz:

- Proteção de Dados Sensíveis: Com controle de acesso rigoroso, Zero Trust impede acessos não autorizados a informações pessoais e confidenciais, alinhando-se aos princípios de minimização de dados e segurança.

- Auditorias e Relatórios: O monitoramento contínuo e a documentação das ações de segurança permitem que as empresas demonstrem conformidade durante auditorias.

- Gestão de Incidentes: Em casos de violação, Zero Trust facilita a identificação rápida da origem do ataque e a notificação aos reguladores, como exigido por muitas legislações.

Além de evitar multas pesadas e danos à reputação, o alinhamento com essas regulamentações garante que as organizações mantenham a confiança de seus clientes e parceiros.

4. A Importância do Zero Trust em Firewalls de Próxima Geração

Os Firewalls de Próxima Geração (NGFWs) são peças fundamentais para implementar a arquitetura Zero Trust. Eles integram funcionalidades como inspeção de pacotes em profundidade, controle de aplicativos, detecção de ameaças e prevenção de intrusões. Com uma arquitetura Zero Trust, um NGFW se torna ainda mais poderoso, pois pode:

- Controlar Acessos Granulares: Filtrar o tráfego baseado em identidade, função e localização do usuário.

- Impedir Movimentos Laterais: Segmentar redes e isolar ameaças potenciais.

- Garantir Visibilidade Total: Monitorar todas as comunicações na rede em tempo real.

5. Como Implementar Zero Trust com NGFWs?

- Identidade como Base: Configurar políticas de acesso baseadas em usuários, não apenas em IPs.

- Segmentação Dinâmica: Dividir a rede em microsegmentos e zonas para limitar o alcance de invasores.

- Políticas Automatizadas: Usar ferramentas de análise para criar regras adaptativas com base em comportamento.

- Monitoramento Contínuo: Aplicar soluções que integrem detecção e resposta a incidentes em tempo real.

6. Netdeep Secure: Zero Trust para Pequenas e Médias Empresas

A NETDEEP TECNOLOGIA, com o lançamento da versão 4.0 do Netdeep Secure, trouxe a filosofia Zero Trust para empresas de todos os tamanhos. Com recursos de microsegmentação, autenticação granular e análise em tempo real, o firewall permite que pequenas e médias empresas também adotem esta estratégia avançada de segurança.

Segundo André Ferreira, Diretor Comercial da NETDEEP:

“Com o Netdeep Secure Firewall 4.0, conseguimos democratizar o acesso a tecnologias de ponta, como o Zero Trust, permitindo que empresas menores ampliem significativamente sua segurança e estejam prontas para os desafios da era digital.”

Marcos Serafim, Diretor Técnico da NETDEEP acrescenta:

“Adotar o Zero Trust não é mais uma opção apenas para grandes corporações. O Netdeep Secure é uma solução acessível e poderosa. Agora todas as empresas podem proteger suas redes, operações e clientes contra as ameaças do mundo moderno”.

Prepare-se para o futuro da segurança com o Zero Trust e o Netdeep Secure Firewall !

Mais informações: