No passado as soluções de Análise de Tráfego de Rede (NTA – Network Traffic Analysis) eram primariamente voltadas para a detecção de ameaças. Com a chegada do NDR, essa abordagem evoluiu para incluir a capacidade de resposta, refletindo uma necessidade crescente de não apenas detectar, mas também reagir rapidamente aos incidentes.

As redes são a base do mundo conectado de hoje e alvos principais de agentes de ameaças.

Tradicionalmente, as organizações dependiam de ferramentas de detecção de ameaças, como software antivírus, sistemas de detecção de intrusão (IDSs) e firewalls para garantir a segurança da rede.

Muitas dessas ferramentas utilizam uma abordagem baseada em assinatura para detecção, identificando ameaças associando indicadores de comprometimento (IOCs) a um banco de dados de assinaturas de ameaças cibernéticas.

Uma assinatura pode ser qualquer característica associada a um ataque cibernético conhecido, como uma linha de código de uma cepa particular de malware ou um assunto específico de e-mail de phishing. As ferramentas baseadas em assinatura monitoram redes em busca dessas assinaturas previamente descobertas e geram alertas quando as encontram.

Embora eficazes para bloquear ameaças cibernéticas conhecidas, as ferramentas baseadas em assinatura têm dificuldades para detectar ameaças novas, desconhecidas ou emergentes. Elas também têm dificuldades para detectar ameaças que não possuem assinaturas únicas ou que se assemelham a comportamentos legítimos.

As gangues de ransomware e outras ameaças persistentes avançadas podem explorar essas lacunas de visibilidade para infiltrar-se nas redes, conduzir vigilância, escalar privilégios e lançar ataques em momentos oportunos.

A NDR pode ajudar as organizações a preencher as lacunas deixadas pelas soluções baseadas em assinatura e proteger redes modernas e cada vez mais complexas.

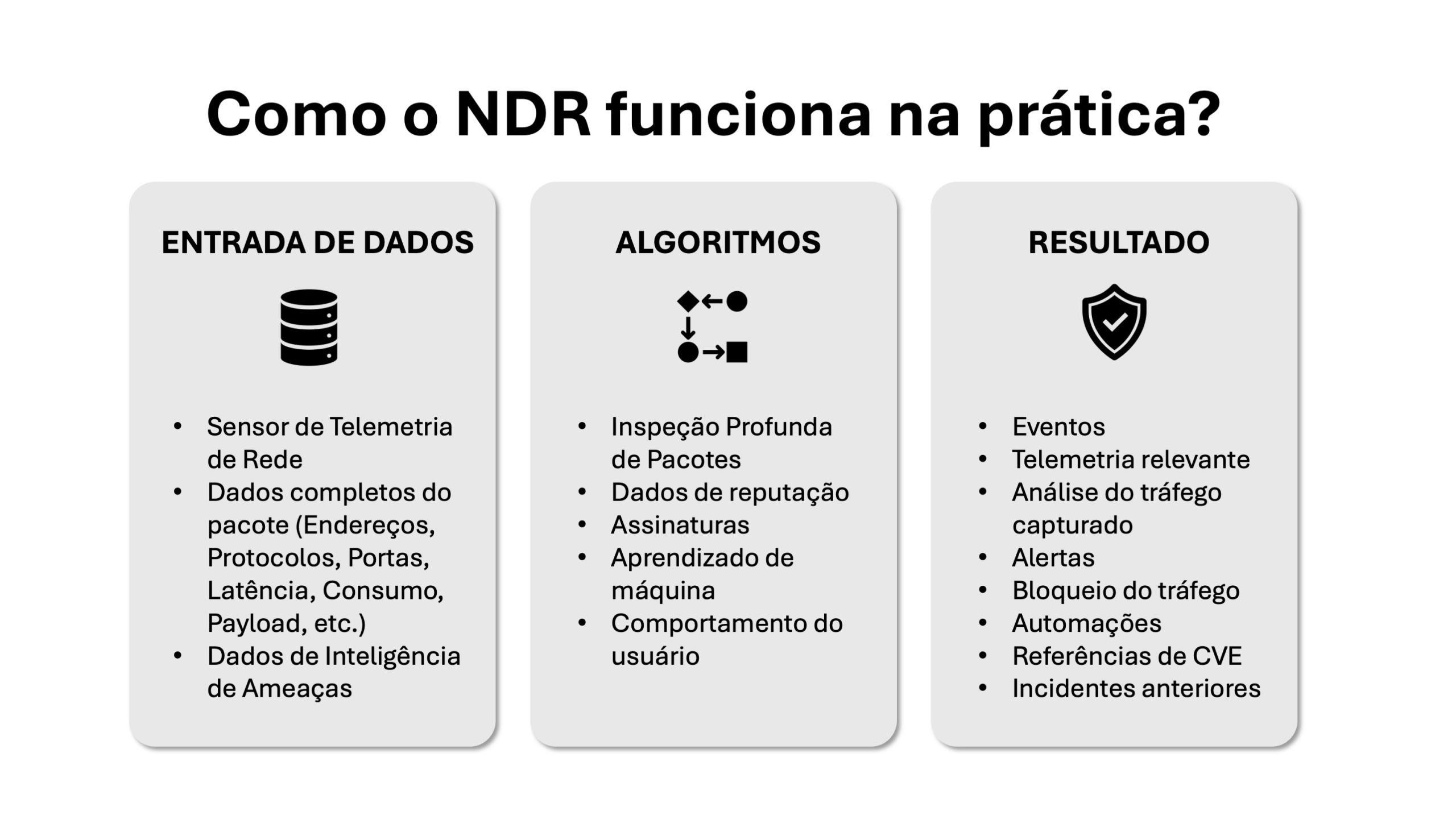

Usando análises avançadas, aprendizado de máquina e análise comportamental, a NDR pode detectar até mesmo ameaças potenciais sem assinaturas conhecidas. Dessa forma, a NDR fornece uma camada de segurança em tempo real, ajudando as organizações a identificar vulnerabilidades e ataques que outras ferramentas de segurança podem não detectar.

5. O desafio do alto custo das soluções NDR

As soluções de Network Detection and Response (NDR) possuem um preço acima das expectativas da maioria das empresas em nosso país principalmente pela complexidade técnica e pela alta demanda de recursos que exigem.

Esse tipo de tecnologia depende de inteligência artificial e machine learning para identificar ameaças avançadas e padrões anômalos em redes, o que requer uma infraestrutura de alto desempenho e escalável, como servidores poderosos e armazenamento em nuvem, capaz de processar grandes volumes de dados em tempo real.

Além disso, o desenvolvimento de soluções NDR demanda equipes especializadas em cibersegurança, engenharia de software e ciência de dados para criar algoritmos que se adaptam constantemente às novas ameaças.

O custo desse desenvolvimento, aliado ao licenciamento anual e ao suporte técnico especializado, eleva o valor final, que é repassado aos clientes.

Para pequenas empresas, sem orçamento para sustentar essa tecnologia e sem equipes de segurança dedicadas, o NDR ainda é um investimento difícil de justificar, o que acaba limitando o acesso a uma camada essencial de proteção.

6. A Importância de uma solução NDR acessível para Pequenas Empresas

A viabilidade de um NDR acessível seria um avanço essencial para as pequenas empresas, que são cada vez mais visadas por ataques devido a suas defesas mais simples e à falta de monitoramento contínuo.

Um produto de NDR com baixa complexidade de configuração e com mecanismos de automação integrada para detecção e resposta permite que essas empresas mesmo sem equipes de TI especializadas possam prevenir ataques com mais eficiência, monitorar e responder às ameaças com agilidade, reduzindo o tempo de resposta e minimizando danos.

Em um contexto onde o ecossistema digital precisa ser seguro em todos os níveis, o acesso de pequenas empresas ao NDR fortalece a segurança cibernética global, criando um ambiente mais resiliente e menos vulnerável a ataques sistemáticos.

Com uma vasta experiência em soluções de código aberto a Netdeep inova mais uma vez e entrega ao mercado SMB uma solução de NDR acessível e personalizada dentro de seu produto Netdeep Secure Firewall.

7. Um NDR de Código Aberto com Aprendizagem de Máquina

O Netdeep Secure utiliza o Snort para detecção e resposta à ameaças de rede. A partir da versão 4 nós incorporamos o SnortML que é um mecanismo de código aberto para detecção e resposta baseado em aprendizado de máquina.

Com o SnortML, o IDS/IPS é agora aperfeiçoado para detectar e responder ameaças sem depender exclusivamente de regras ou de outras ferramentas auxiliares, como por exemplo uma regra de firewall.

Esse novo mecanismo de detecção possui dois componentes. O primeiro componente é o próprio snort_ml_engine , que carrega modelos de aprendizado de máquina pré-treinados, instancia classificadores com base nesses modelos e, em seguida, disponibiliza os classificadores para detecção.

O segundo é o inspetor snort_ml , que se inscreve nos dados fornecidos pelos inspetores de serviço do Snort, passa os dados para os classificadores e, em seguida, atua na saída dos classificadores.

Por exemplo, o http_param_model é usado para classificar parâmetros HTTP como maliciosos ou normais. Após o snort_ml_engine carregar o http_param_model , ele pode ser usado no inspetor snort_ml para detectar exploits.

O inspetor assina os dados da solicitação HTTP fornecidos pelo inspetor HTTP por meio da interface de publicação/assinatura.

Em seguida, ele passa esses dados (consulta URI HTTP e, opcionalmente, corpo do HTTP POST) para um classificador binário baseado no http_param_model. Este classificador então retorna a probabilidade de ter detectado um exploit.

Com base nessa probabilidade, o SnortML pode gerar um alerta, que pode ser configurado para bloquear tráfego malicioso de ameaças desconhecidas e zero days.

O Netdeep Secure uniu todos estes recursos e possibilita uma configuração prática e rápida para reforçar a segurança da sua rede.

8. Configurando o NDR no Netdeep Secure Firewall

Para ativar o NDR no Netdeep Secure é muito fácil.

Vá em “Segurança”->”Detecção e Resposta de Rede (NDR)”.

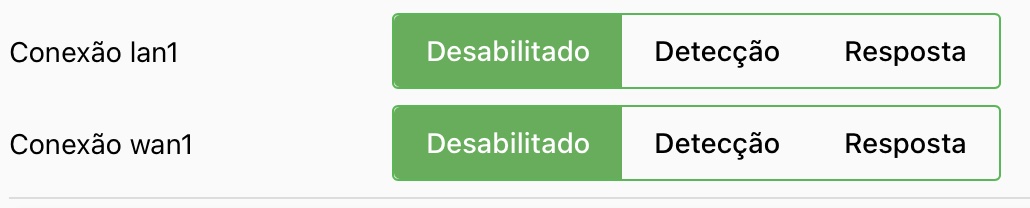

Na tela principal você deve escolher em qual Conexão de Rede que você ativará o serviço e também o seu modo:

- Desabilitado: desabilitado para esta conexão de rede.

- Detecção: Apenas detecta e registra o ataque ou ao pacote malicioso.

- Resposta: Toma uma ação imediata quanto ao ataque ou ao pacote malicioso.

9.1 Redes

Logo abaixo você deve configurar as diretivas de acesso:

- Redes protegidas: seus endereços locais de rede que precisam ser protegidos pelo NDR.

- Redes permitidas: seus endereços de redes confiáveis, às quais o NDR ignorará os pacotes. Esta opção é muito útil para troubleshooting. Caso você tenha dúvidas de que o NDR pode estar atrapalhando algum tipo de comunicação, você pode colocar o endereço de rede aqui.

- Redes bloqueadas: seus endereços de redes que devem ser detectados por padrão. Esta configuração tem prioridade acima das regras. Qualquer comunicação com essas redes serão detectadas ou respondidas de acordo com a sua configuração.

Depois disso, temos a seção do modo de proteção por “Reputação”.

O Netdeep Secure usará seus serviços de Threat Intelligence (alimentados por IA) para proteger sua rede com as seguintes opções:

- Bloquear conexões com redes suspeitas de Spam, Phishing, Data Mining e Malware.

- Bloquear conexões com redes suspeitas de ataques avançados (DDoS, Botnet, IoC, etc.)

9.2 Atualizações

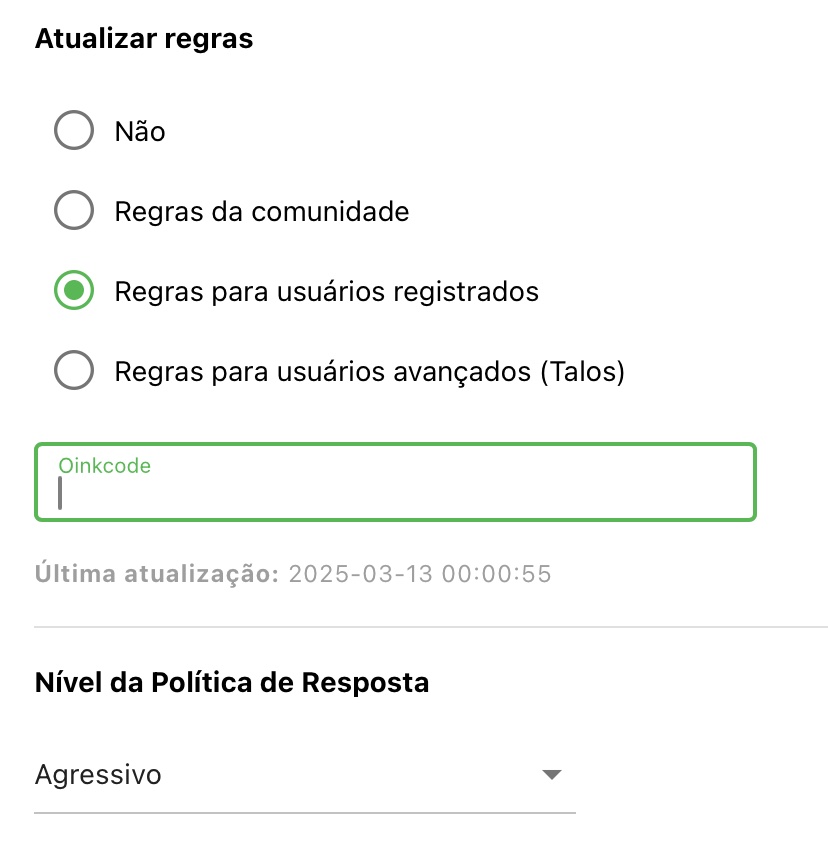

Aqui você deve configurar a forma de atualização das regras e assinaturas:

- Não: não usar regras.

- Regras da comunidade: copiar regras da comunidade. As regras da comunidade referem-se a todas as regras que foram enviadas por membros da comunidade de código aberto ou Integradores Snort. Essas regras estão disponíveis gratuitamente para todos os usuários.

- Regras para usuários registrados: conjunto de regras que foram desenvolvidas, testadas e aprovadas pela Equipe de Inteligência e Pesquisa de Segurança.

- Regras para usuários avançados (Talos): Talos é um grupo de especialistas em segurança de rede de ponta que trabalham 24 horas por dia para descobrir, avaliar e responder proativamente às últimas tendências em atividades de hackers, tentativas de intrusão, malware e vulnerabilidades. Alguns dos profissionais de segurança mais renomados do setor, incluindo a Equipe ClamAV e autores de vários livros de referência de segurança padrão, são membros da Talos. Esta equipe é apoiada pelos vastos recursos das comunidades Snort, ClamAV e Spamcop.net, tornando-a o maior grupo dedicado aos avanços no setor de segurança de rede.

- Oinkcode: Aqui você deve adicionar o seu código para download das regras. Sem este código você não irá conseguir baixar as regras. Este código pode ser adquirido se inscrevendo em Snort.org ou enviado pela Netdeep no momento de sua contratação de nossos serviços, dependendo do nível de sua assinatura.

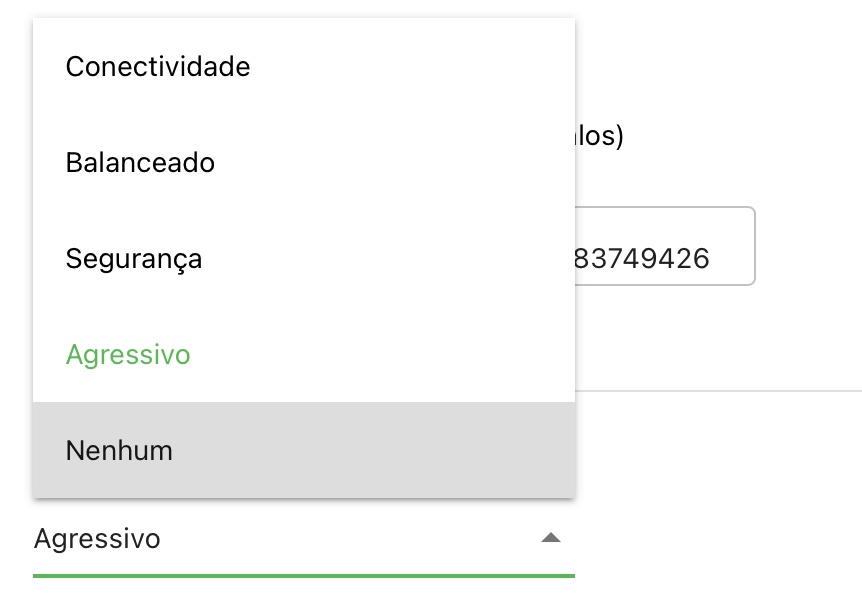

- Nível da Política de Resposta: Aqui você definirá o nível de inspeção e reação de cada regra.

Depois de ativar essas configurações, é hora de baixar as regras.

9.3 Regras

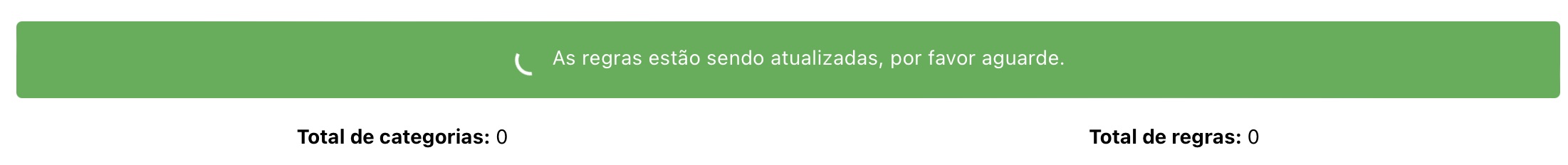

Para baixar em regras vá em “Regras” e mande “Atualizar regras”. Aguarde até finalizar:

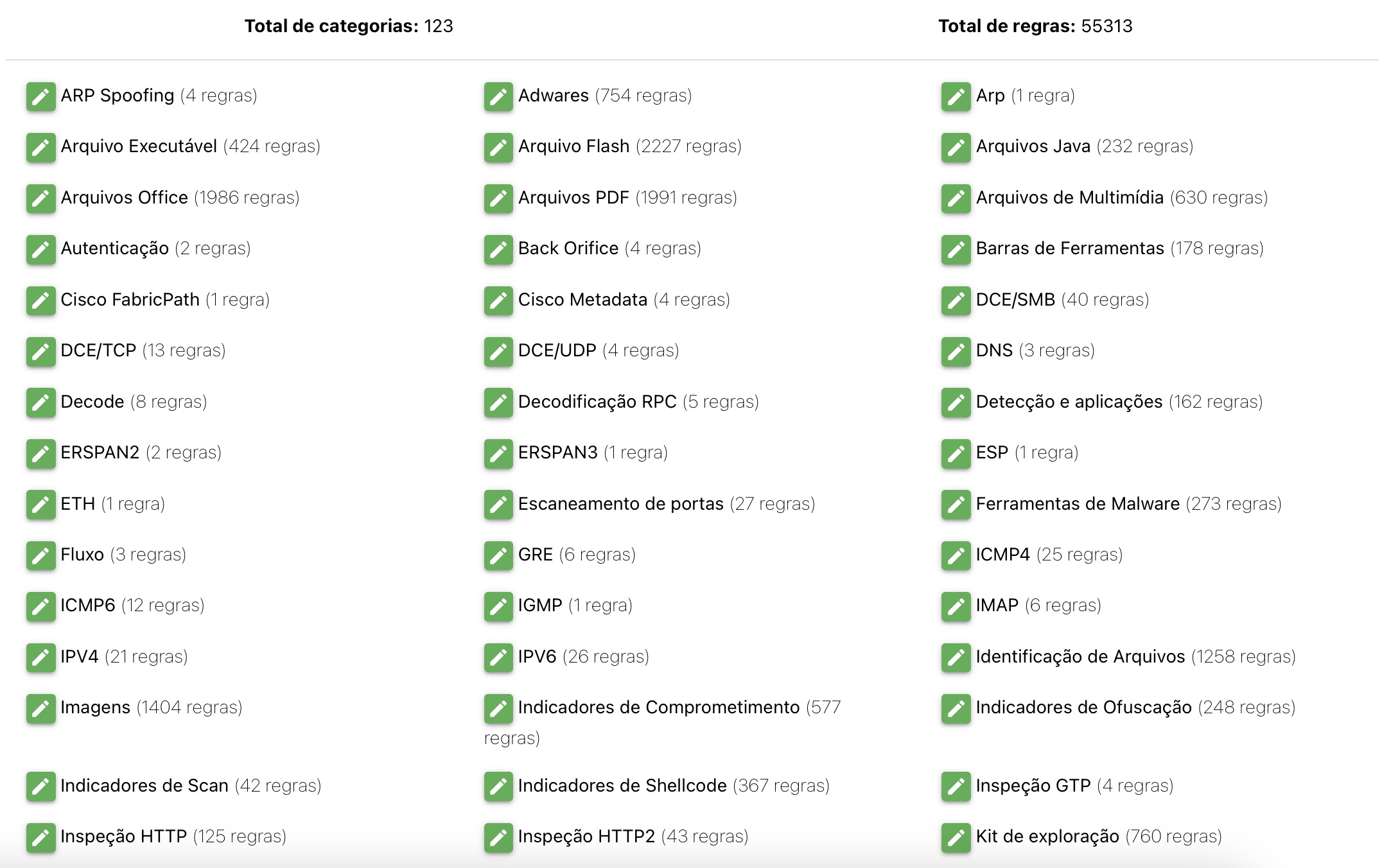

Uma tela como essa será apresentada depois que você concluir a atualização:

Agora você deve escolher os grupos de regras de segurança que serão aplicadas, de acordo com a realidade de sua rede.

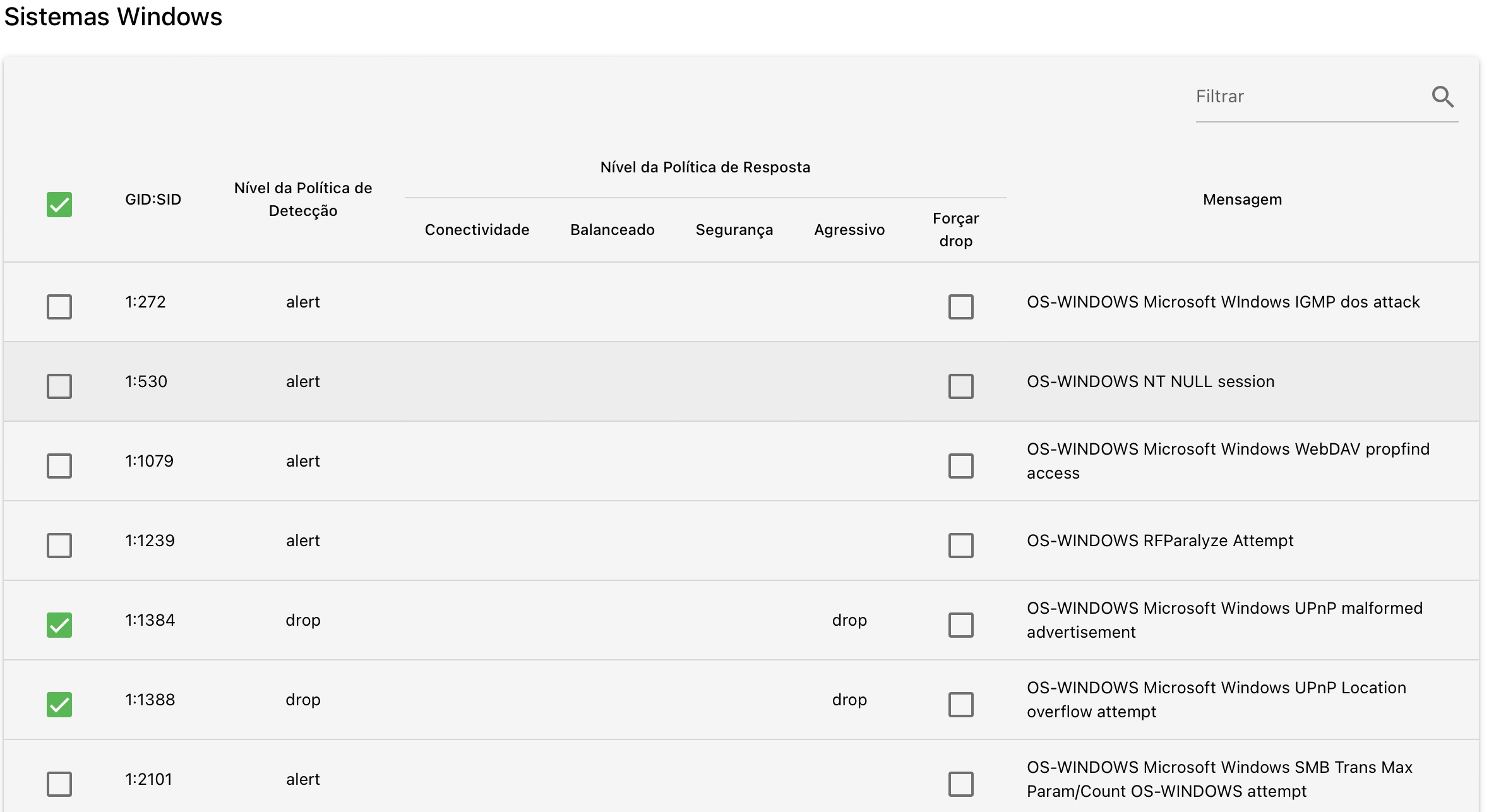

Além disso, você pode personalizar quais regras estão ativadas em cada grupo, clicando no botão de editar:

Depois de ter configurado essas opções. Basta clicar em “Salvar” que o serviço iniciará.

9.4 Regras personalizadas

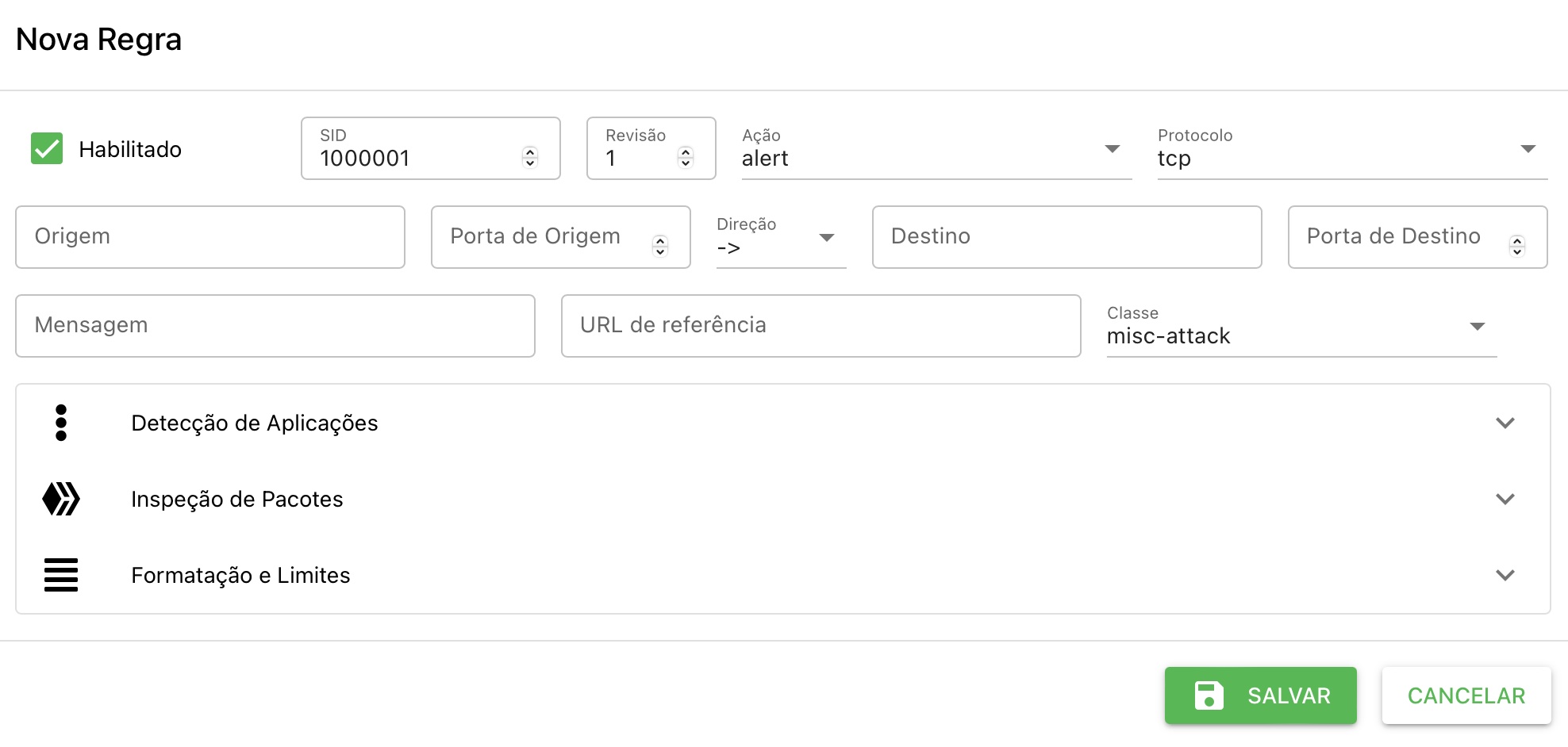

Logo abaixo das regras você tem também a opção de criar suas próprias regras usando parâmetros mais avançados de Detecção de Aplicações, Inspeção de Pacotes e formatação de pacotes.

9.5 Registros

Pronto! Seu NDR está ativo e operacional!

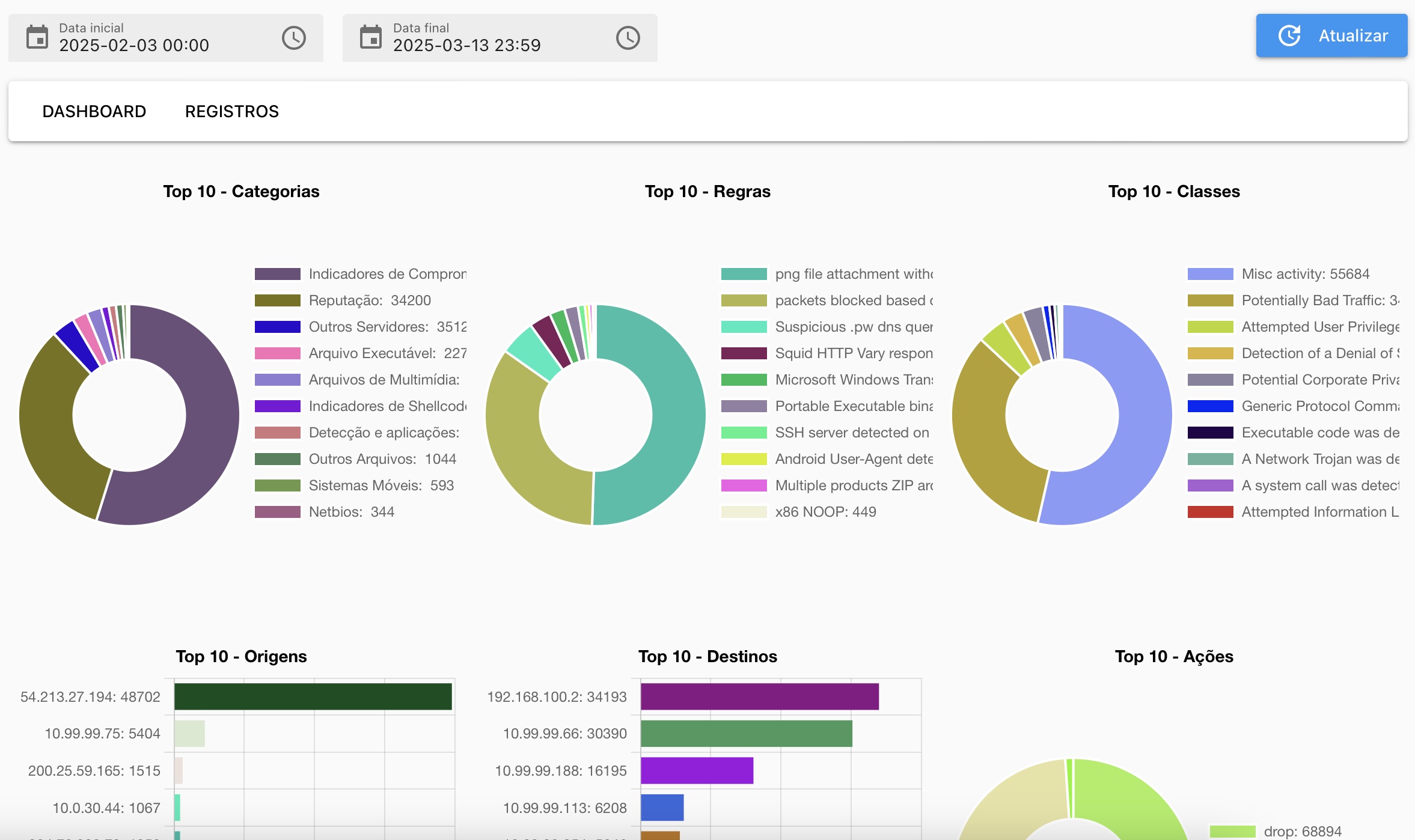

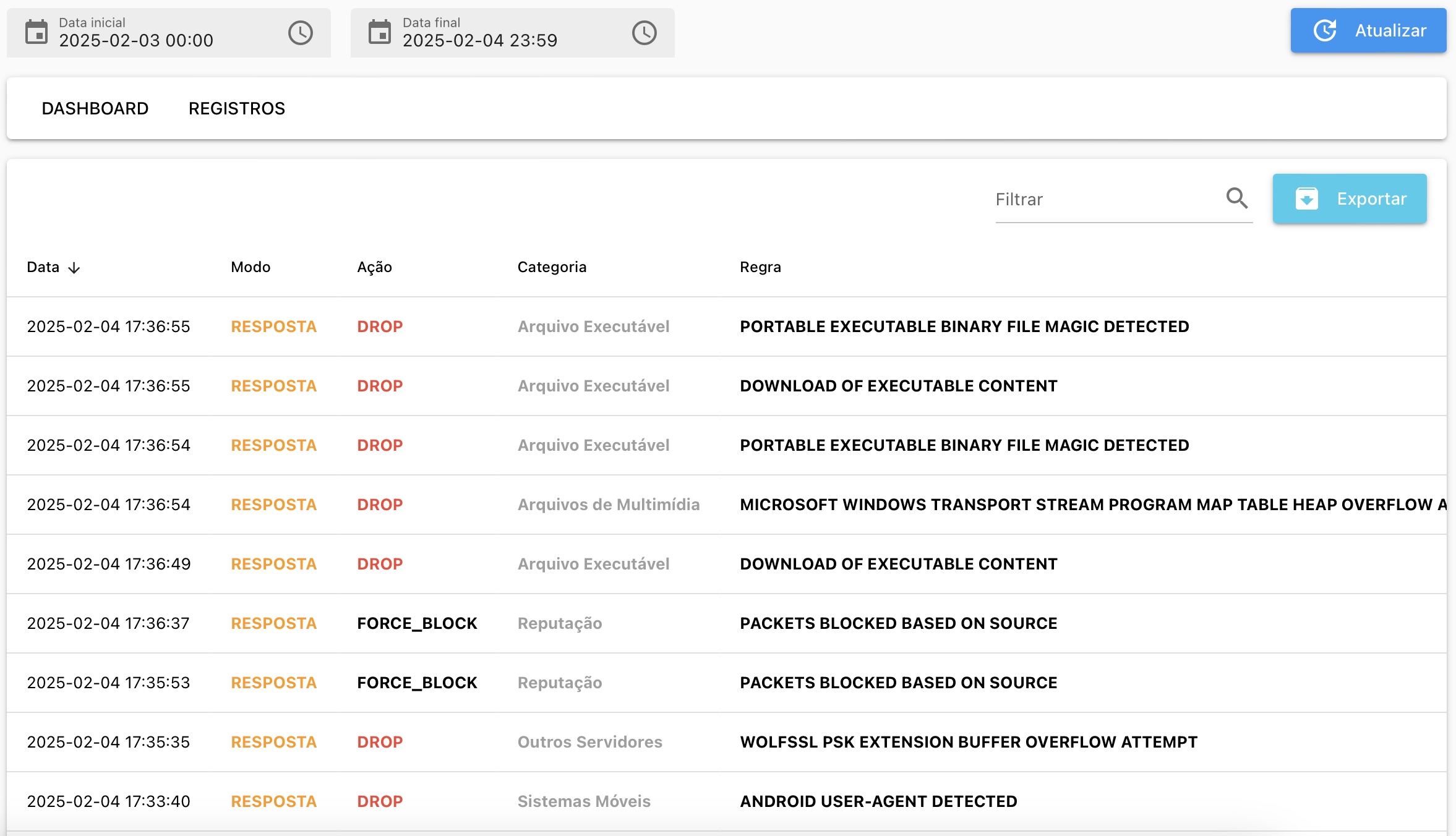

Você pode acompanhar os registros e logs em “Registros”->”Detecção e Resposta de Rede (NDR)”:

Fique ligado! Nosso NDR está em constante evolução e este artigo será sempre atualizado incorporando as novas melhorias.