1.Introdução

Os firewalls de próxima geração (NGFWs) trouxeram avanços significativos em segurança de rede, permitindo um controle mais granular sobre o tráfego e a detecção de ameaças. Entre os recursos essenciais desses firewalls, o uso de zonas desempenha um papel fundamental na segmentação e proteção da rede corporativa. Este artigo te explicará sobre o primeiro passo para configurar o seu Netdeep Secure Firewall. Através do uso de zonas de acesso você terá uma política de segurança de rede mais robusta e eficaz.

2.O que são Zonas de Acesso?

Zonas de Acesso são agrupamentos lógicos de interfaces ou segmentos de rede dentro de um firewall. Elas permitem que os administradores definam políticas de segurança específicas para cada conjunto de dispositivos e serviços, garantindo um controle eficiente sobre o tráfego permitido ou bloqueado entre diferentes partes da rede.

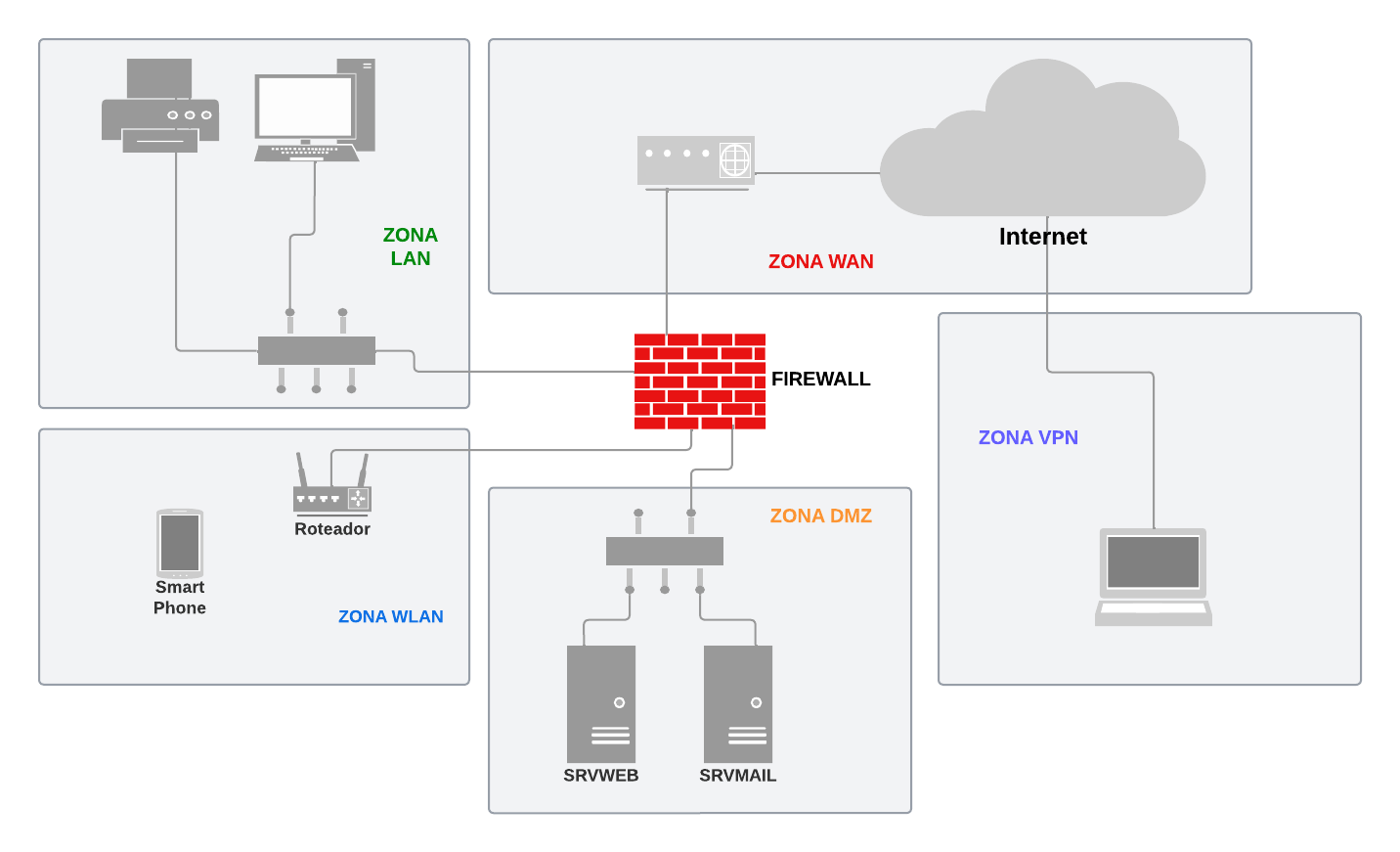

Os NGFWs geralmente permitem a configuração de várias zonas, tais como:

- Zona Externa (WAN): Representa a Internet ou redes externas não confiáveis.

- Zona Interna (LAN): Inclui dispositivos e servidores confiáveis da organização.

- Zona DMZ (Demilitarized Zone): Contém servidores acessíveis pública ou semi-publicamente, como servidores web e e-mails.

- Zona de Convidados: Isolada da LAN principal, permite acesso restrito a visitantes.

- Zona de Servidores: Separa servidores internos para maior proteção e segmentação de acesso.

- Zona de Cloud: Uma zona para seu ambiente cloud.

OBS: Antigamente, em sua versão 3 o Netdeep Secure contava com zonas pré-configuradas fixas divididas em cores (GREEN, RED, BLUE, etc). Agora a partir da versão 4, este conceito foi abandonado e você pode ter um número ilimitado de zonas personalizadas.

3. Benefícios do uso de Zonas de Acesso em Firewalls de Próxima Geração

Segmentação da Rede

A segmentação reduz a superfície de ataque, limitando a propagação de ameaças dentro da rede. Se um dispositivo em uma zona for comprometido, os atacantes têm dificuldade em acessar outras partes da infraestrutura.

Políticas de Segurança Personalizadas

Cada zona pode ter regras de firewall distintas, permitindo um controle mais granular sobre o tráfego. Por exemplo, a comunicação entre dispositivos na LAN pode ser mais aberta, enquanto acessos entre a LAN e a DMZ devem ser rigorosamente controlados.

Melhoria na Detecção e Prevenção de Ameaças

Com a implementação de zonas, os NGFWs podem aplicar sistemas de prevenção de intrusão e detecção de ameaças de rede, inspeção profunda de pacotes (DPI) e outras técnicas de segurança para monitorar e bloquear atividades maliciosas em tráfego entre zonas.

Implementação de Políticas de Zero Trust

O modelo de segurança Zero Trust assume que nenhuma parte da rede é confiável por padrão. O uso de zonas facilita a aplicação desse conceito, garantindo que cada dispositivo e usuário tenha apenas o acesso estritamente necessário.

Redução de Impacto de Incidentes de Segurança

Em caso de uma violação de segurança, uma rede segmentada impede que um atacante se mova livremente. Isso limita os danos e facilita a contênção da ameaça.

Comparação com Firewalls Tradicionais

Em comparação com firewalls tradicionais, um Firewall Baseado em Zonas oferece uma abordagem mais flexível e eficaz para o controle do tráfego de rede. Enquanto os firewalls tradicionais operam com base em interfaces de rede individuais, o Firewall Baseado em Zonas permite uma segmentação mais granular do tráfego com base em zonas de segurança. Isso torna mais fácil definir e aplicar políticas de segurança específicas para diferentes partes da rede, garantindo uma proteção mais robusta contra ameaças.

4. Como Configurar Zonas de Acesso

A configuração de Zonas de Acesso no Netdeep Secure envolve a definição de interfaces de rede e a aplicação de políticas de segurança.

O administrador deve determinar quais dispositivos ou usuários terão acesso a cada zona e quais regras de firewall serão aplicadas.

Isso pode incluir a definição de permissões de tráfego, restrições de acesso e monitoramento de atividades.

Esta opção está acessível em “Firewall”->“Zonas”.

As seguintes zonas são apresentadas por padrão:

ANON: Zona de entrada para navegação anônima via rede Thor.

CAPTIVE: Zona para usuários autenticarem na rede do Captive Portal.

CAPTIVEAUTH: Zona para usuários autenticados na rede do Captive Portal.

DMZ: Zona para usuários na rede DMZ, que são publicamente acessíveis, mas com acesso limitado à rede interna. Apenas as conexões cadastradas na Zona serão permitidas.

LAN: Zona para usuários na rede INTERNA. Apenas as conexões cadastradas na Zona serão permitidas.

TOR: Zona de saída para navegação anônima via rede Thor.

VPN: Zona para usuários em suas conexões VPN.

WAN: Zona para uso em redes externas. Apenas as conexões cadastradas na Zona serão permitidas.

WLAN: Zona para uso em redes sem fio.Apenas as conexões cadastradas na Zona serão permitidas.

5. Adicionando ou Editando a Zona

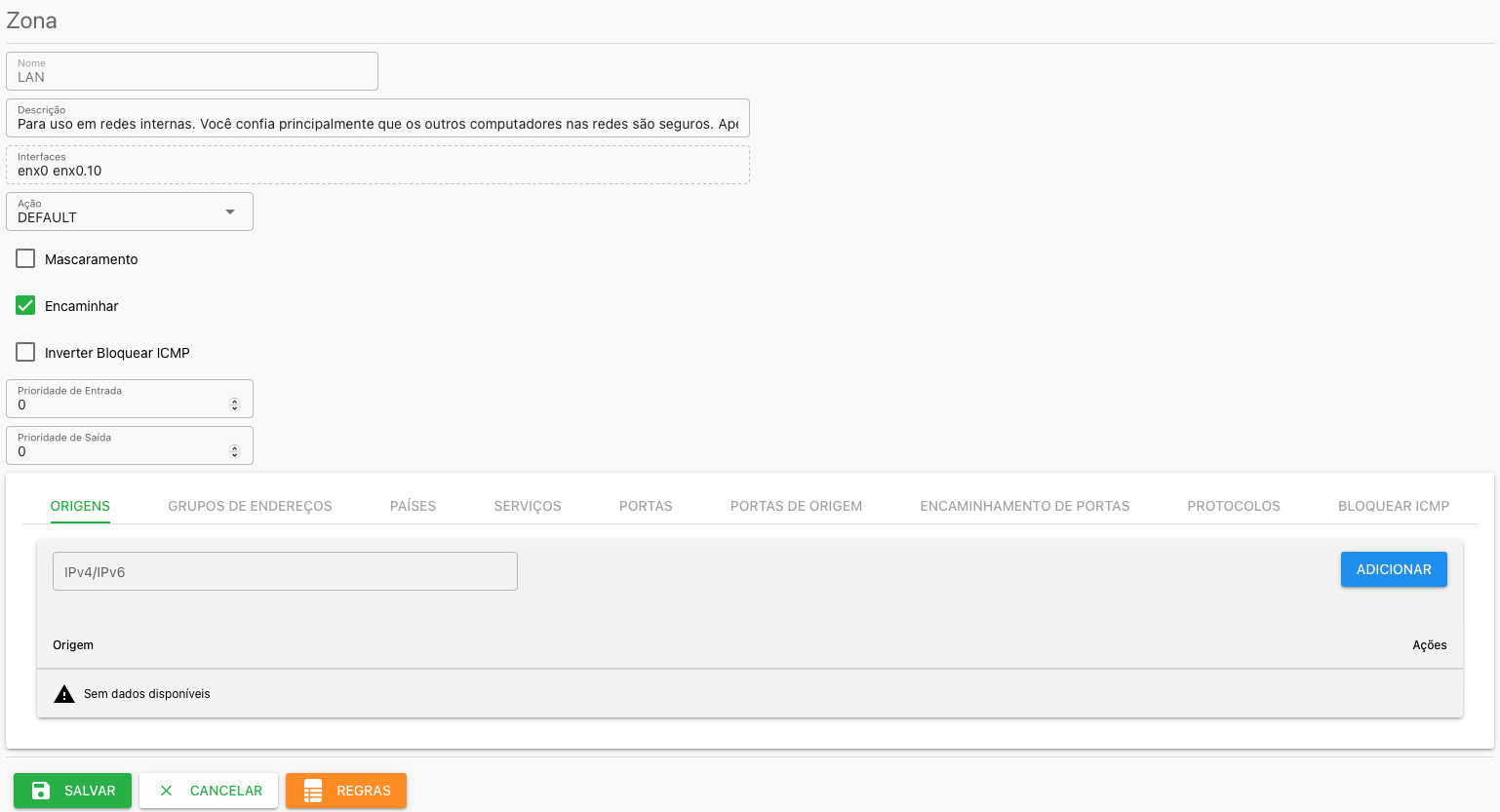

Ao adicionar ou editar uma zona as seguintes opções são apresentadas:

- Nome: Nome da Zona

- Descrição: Explicação breve sobre o funcionamento da zona

- Interfaces: Interfaces de rede que fazem parte da Zona. Já preenchido automaticamente.

- Ação: A ação padrão para o tratamento dos pacotes da Zona. As opções disponível são: ACCEPT, REJECT, DROP e DEFAULT. Por padrão a ação é DEFAULT (REJECT).

- Mascaramento: Habilita mascaramento de pacotes. Toda conexão incluída nessa zona terão seus pacotes mascarados com o endereço de origem da conexão. Por padrão, conexões IPv4 da zona WAN são mascaradas.

- Encaminhar: Habilita encaminhamento de pacotes entre as interfaces que fazem parte da zona. Por padrão o encaminhamento é desabilitado.

- Inverter Bloquear ICMP: Inverter ação do Bloqueio de ICMP.

- Prioridade de Entrada: defina o valor da prioridade da Zona que será utilizado dentro da Política, quando a conexão for de Entrada.

- Prioridade de Saída: defina o valor da prioridade da Zona que será utilizado dentro da Política, quando a conexão for de Saída.

Opções

Abaixo temos as opções de configurações para uma determinada zona:

ORIGENS:

Aqui serão cadastrados os endereços de origem que farão parte desta zona.

Os valores deste campo têm prioridade sobre o valor da Interface.

GRUPOS DE ENDEREÇOS:

Aqui serão cadastrados os Grupos de Endereços de origem que farão parte desta zona.

Os valores deste campo têm prioridade sobre o valor da Interface.

PAÍSES:

Aqui serão cadastrados os endereços de Países que farão parte desta zona.

Os valores deste campo têm prioridade sobre o valor da Interface.

SERVIÇOS:

Se a ação da Zona for REJECT, DROP ou DEFAULT é necessário cadastrar os serviços permitidos na zona.

Os serviços devem ser cadastrados previamente em “Firewall”->”Serviços”.

Exemplo prático: na zona LAN você deve permitir os serviços do firewall (Exemplo: dhcp, nds-http, nds-proxy, etc.) que serão disponibilizados para sua rede interna. Por padrão, todos os serviços do Netdeep Secure já são incluídos na zona LAN.

PORTAS:

Da mesma forma, se a ação da Zona for REJECT, DROP ou DEFAULT é necessário cadastrar as portas de destino permitidas na zona.

São aceitas portas para os protocolos de camada 4 (TCP, UDP, SCTP, DCCP).

A diferença é que em vez de especificar o serviço previamente cadastrado, você pode informar somente a porta.

PORTAS DE ORIGEM:

Configuração opcional para especificar a porta de origem da conexão (geralmente de 4952 a 65535 para portas TCP).

Antigamente esta opção era muito usada em firewalls stateless e statefull, mas dificilmente você terá que usar esta configuração para as redes atuais.

ENCAMINHAMENTO DE PORTAS:

Adicione aqui as portas a serem encaminhadas para conexões que estiverem esta zona como destino.

Por exemplo, em um cenário comum, na zona WAN, você deve adicionar as portas e os destinos dentro da sua rede, que você quer disponibilizá-los para conexões externas, isto é, da Internet. Esta é uma tarefa muito comum para liberar acessos à serviços de monitoramento e vigilâncias (Câmeras IPs) ou serviços web, que utiliza portas 80, 443, 8080.

OBS: Para os usuários da versão 3 do Netdeep Secure, é a antiga opção de “Redirecionamento de Portas”, mas agora você pode especificar para qualquer zona.

PROTOCOLOS:

Adicione aqui os protocolos permitidos para esta zona. Aqui estamos falando de protocolos nas camadas 2 e 3.

Por padrão, os protocolos ICMP e ICMPv6 são liberados.

BLOQUEAR ICMP:

Nesta opção você pode especificar os tipos de ICMP a serem bloqueados nesta zona.